Bug em alto-falante inteligente Google Home permite espionagem de usuários

Backdoor instalado daria capacidade de controlar os dispositivos remotamente e acessar alimentação do microfoneBy - Liliane Nakagawa, 16 janeiro 2023 às 19:55

Uma vulnerabilidade no alto-falante Google Home permitiu instalar uma conta backdoor capaz de controlar os dispositivos remotamente e acessar a alimentação do microfone, com isso permitir a espionagem por agentes mal-intencionados, de acordo com a descoberta do pesquisador Matt Kunze.

A falha já foi reportada em 2021 por Kunze, que recebeu US$ 107.500 por relatá-la de forma responsável ao Google. O pesquisador publicou posteriormente os detalhes técnicos sobre a descoberta e um cenário de ataque para demonstrar como o bug poderia ser aproveitado.

Imagem: Kevin Bhagat/Unplash

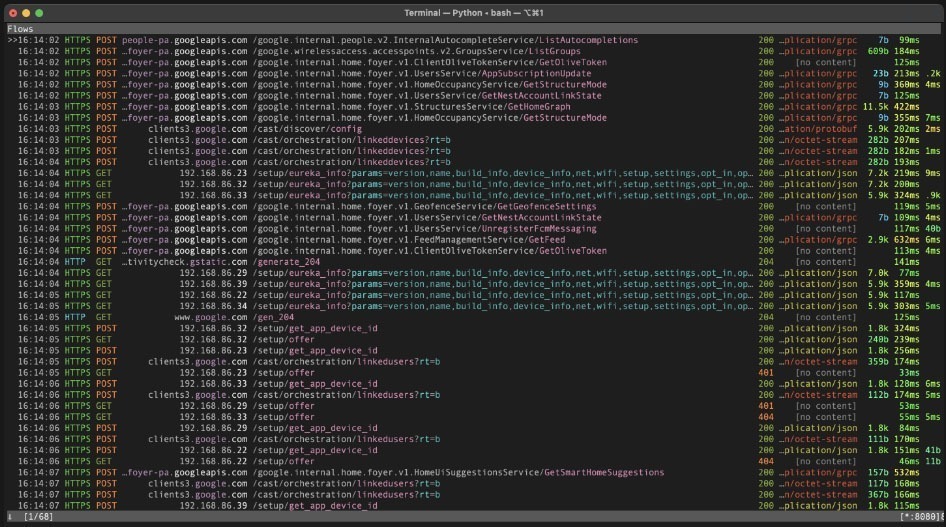

Durante o experimento com o próprio mini alto-falante Google Home, Kunze descobriu que era possível adicionar contas usando o app do dispositivo, de forma que elas possibilitavam o envio de comandos para ele remotamente através da API de nuvem. Para capturar o tráfego HTTPS criptografado e potencialmente obter o token de autorização do usuário, o pesquisador usou o scan do Nmap para encontrar a porta para a API HTTP local do Google Home e configurar um proxy.

Captura de tráfego HTTPS criptografado. Imagem: reprodução/downrightnifty.me

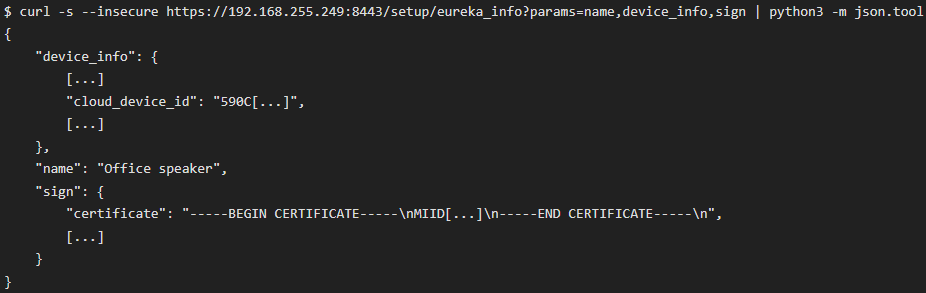

Kunze descobriu que adicionar um novo usuário ao dispositivo alvo envolve duas etapas: obter o nome do dispositivo, o certificado ‘cloud ID’ a partir da API local. A partir dessas informações, seria possível enviar uma solicitação de link ao servidor do Google.

Para adicionar um usuário não autorizado a um dispositivo alvo, o pesquisador implementou o processo de link em um script Python, automatizando a extração dos dados do alto-faltante e reproduziu a solicitação de link.

Requisição de conexão que carrega os dados de identificação do dispositivo. Imagem: reprodução/downrightnifty.me

No blog, Kunze resumiu um provável ataque sobre a falha:

- O atacante deseja espionar a vítima dentro da proximidade sem fio do Google Home (mas NÃO tem a senha Wi-Fi da vítima).

- O atacante descobre o Google Home da vítima ouvindo endereços MAC com prefixos associados ao Google Inc. (por exemplo, E4:F0:42).

- O atacante envia pacotes deauth (ataque de desautenticação) para desconectar o dispositivo de sua rede e fazê-lo entrar no modo de configuração.

- O atacante se conecta à rede de configuração do dispositivo e solicita as informações do dispositivo (nome, cert, cloud ID).

- O atacante se conecta à internet e usa as informações obtidas do dispositivo para vincular sua conta ao dispositivo da vítima.

- O atacante pode agora espionar a vítima pela página inicial do Google na web (não é mais necessário estar próximo do dispositivo).

No GitHub, o pesquisador também liberou três scripts de prova de conceito para as ações acima. Entretanto, elas devem ter efeito apenas em dispositivos Google Home rodando a última versão do firmware.

Google corrige falha; ex-NSA questiona

A falha foi descoberta em janeiro de 2021 e os detalhes e PoCs em março do mesmo ano.

Em abril de 2021, o Google corrigiu a falha que inclui um novo sistema baseado em convites para controlar os links de conta, que promete bloquear quaisquer tentativas não adicionadas ao dispositivo local.

No entanto, o ataque de desautenticação ainda é possível, mas não pode ser mais usado para vincular uma nova conta, uma vez que a API local, que vazou os dados básicos do dispositivo, também é inacessível.

Quanto ao comando “call [phone number]”, o Google acrescentou uma proteção para evitar sua iniciação remota através das rotinas.

Vale notar que o alto-falante inteligente foi lançado em 2016, as rotinas programadas adicionadas em 2018, e o SDK Home Local introduzido em 2020, portanto um tempo considerável para atacantes tirarem proveito do bug.

A vulnerabilidade foi questionada por Snowden: “bug” ou “recurso não documentado”?, tweetou o ex-NSA, considerando a falha proposital por parte do Google para permitir backdoors.

"Bug," or "undocumented feature?" https://t.co/DIyxkYkNRW

— Edward Snowden (@Snowden) January 3, 2023

Via BleepingComputer

Comentários