Novo ataque ameaça dispositivos Android e pode burlar bloqueios de impressão digital

Por mais complexo que seja, ataque de força bruta BrutePrint pode invadir dispositivos Android em menos de três horasBy - Igor Shimabukuro, 23 maio 2023 às 14:01

Ao que parece, os bloqueios de impressão digital podem não ser sinônimos de segurança completa. Isso porque pesquisadores chineses acabam de descobrir uma nova ameaça que pode ignorar essa camada de proteção em dispositivos Android.

E no caso, trata-se de um ataque de força bruta — que geralmente usa um grande número de tentativas para descobrir senhas, códigos e afins — intitulado de BrutePrint, recém-desvendado por pesquisadores do Tencent Labs e da Universidade de Zhejiang.

Nova ameaça contra dispositivos Android

É verdade que dispositivos Android geralmente têm camadas de proteção contra ataques de força bruta, como limitação do número de tentativas que um usuário pode fazer ou detecções de vivacidade.

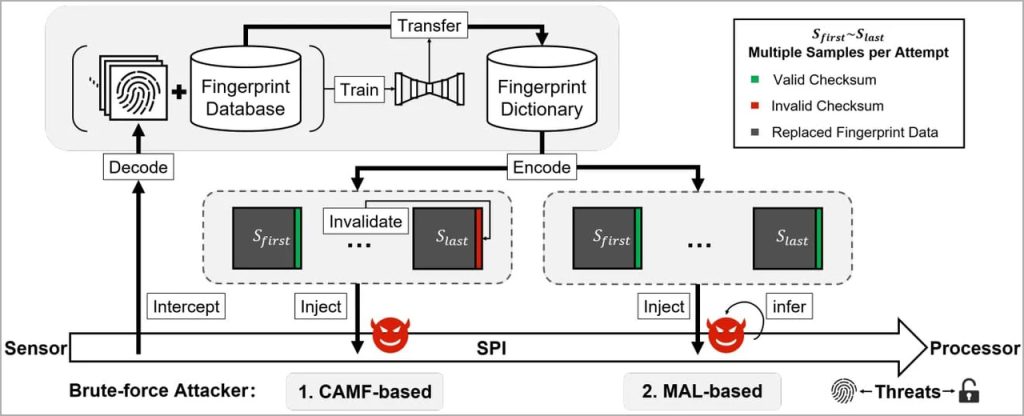

O problema é que essas salvaguardas foram dribladas com duas vulnearbilidades de dia zero: Cancel-After-Match-Fail (CAMF) e Match-After-Lock (MAL).

Imagem: reprodução/arxiv.org

E para piorar a situação, os especialistas descobriram que os dados biométricos na Serial Peripheral Interface (SPI) dos sensores de impressão digital foram protegidos inadequadamente. E isso abre margem para um ataque man-in-the-middle (MITM) para sequestrar imagens de impressão digital.

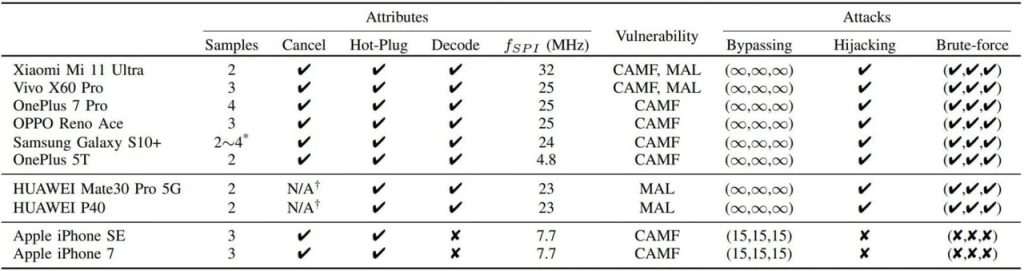

Tudo isso foi considerado e levado para testes. E nos experimentos, dez modelos populares de smartphones Android e HarmonyOS concederam tentativas ilimitadas de login de impressão digital. Já os iPhones permitiram apenas 10 tentativas adicionais, o que não é suficiente para um ataque de força bruta.

Imagem: reprodução/arxiv.org

A análise constatou que o BrutePrint pode invadir um dispositivo Android que tenha apenas uma impressão digital configurada entre 2,9 e 13,9 horas. Dispositivos com mais de uma impressão cadastrada são ainda mais vulneráveis e podem ser invadidos entre 0,66 e 2,78 horas.

A boa notícia é que o ataque é bastante complexo. E para ter sucesso, um cibercriminoso não apenas precisaria de acesso físico ao dispositivo por um tempo, como também precisaria de acesso a um banco de dados de impressões digitais — de vazamentos de dados biométricos ou de conjuntos de dados acadêmicos.

De todo modo, é preciso ter em mente que todo cuidado é pouco. Especialmente se o dispositivo que estiver no bolso (ou na bolsa) for um Android.

Via: TechSpot e BleepingComputer

Comentários