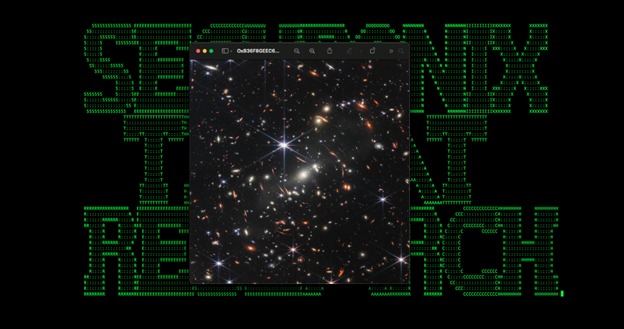

Um novo malware apelidado “GO#WEBBFUSCATOR” vem sendo usado por hackers em uma campanha que o esconde dentro de uma das primeiras imagens feitas pelo telescópio espacial James Webb.

De acordo com análise feita pela empresa de segurança Securonix, o malware é disseminado por meio de um ataque de phishing, e este, por sua vez, é constituído de diversas fases.

Tudo começa com um e-mail enviado à potencial vítima, contendo um arquivo de Word anexado. Escondido neste arquivo – especificamente, em seus metadados -, está um endereço de internet (URL) que baixa um script de execução automática. Este script busca por alguns macros dentro do Word. Caso estejam ativados, os macros farão este script baixar uma cópia da imagem feita pelo James Webb (a mesma destacada acima), contendo um código malicioso disfarçado de certificado de segurança.

“Macros”, caso você não esteja familiarizado, são uma função não muito conhecida do Word, que permite automatizar a execução de tarefas repetitivas relacionadas à formatação de um documento. Basicamente, eles deixam o Word fazer sozinho o que você gastaria mais tempo fazendo manualmente.

De acordo com o brasileiro Augusto Barros, vice presidente da empresa, a imagem do James Webb não é nem o mais impressionante do golpe: segundo a análise da firma de segurança, nenhum software antivirus conseguiu detectá-lo até agora, e ele emprega uma linguagem de programação aberta conhecida como “Golang”, criada pelo Google.

A empresa afirma que golpes que fazem uso dessa linguagem estão aumentando em popularidade. O método é bastante flexível em sua ação multiplataforma, e ela é mais difícil de ser analisada por engenharia reversa se comparada às práticas mais tradicionais. Provavelmente é esse grau mais aleatório que permitiu que o GO#WEBBFUSCATOR passasse despercebido por todos os antivirus.

Barros disse que o uso da imagem do telescópio não veio à toa: imagens normalmente divulgadas pela NASA, que controla a operação do James Webb, consistem de arquivos de grandes tamanhos, o que ajuda a escapar de algumas suspeitas. Mais além, mesmo que sua proliferação gere um alerta de programas de proteção anti malware, o usuário pode reconhecer o material e ignora-lo – a imagem, afinal, foi amplamente compartilhada pela própria agência espacial estadunidense.

Infelizmente, ainda não se sabe de fato o que o malware proliferado pela falsa imagem do James Webb causa: normalmente, golpes que envolvam phishing buscam informações sigilosas – credenciais de acesso a sistemas fechados, por exemplo -, mas existem interações do tipo que levaram a acesso a internet banking, compras em lojas de e-commerce e vários outros golpes.

Como sempre, a melhor forma de proteção contra ataques de phishing valem aqui: evite fazer o download de anexos contidos dentro de e-mails vindos de fontes não confiáveis. E no caso de uma fonte que você conheça ter divulgado tal conteúdo, procurar a pessoa por outra plataforma para confirmar se ela de fato enviou a correspondência e, em caso negativo, alertá-la de que sua segurança foi comprometida.

Ah, e costumeiramente revise suas senhas e use sistemas extras de proteção, como autenticação por biometria ou acesso via autenticação de dois fatores. Neste último, mesmo que seu usuário e senha sejam comprometidos, o invasor ainda precisará de um código extra para entrar nos seus perfis digitais.