Um malware surgido no ano passado é capaz de assumir ligações de suporte ao cliente de bancos e conectar a vítima diretamente aos atores da ameaça, segundo um relatório da Kaspersky publicado nesta segunda (11).

Chamado de Fakecalls pelos pesquisadores, o trojan bancário para Android se passa por um aplicativo móvel de instituições financeiras populares, com todas as marcas, logotipo oficial e número de suporte ao cliente para não levantar suspeitas.

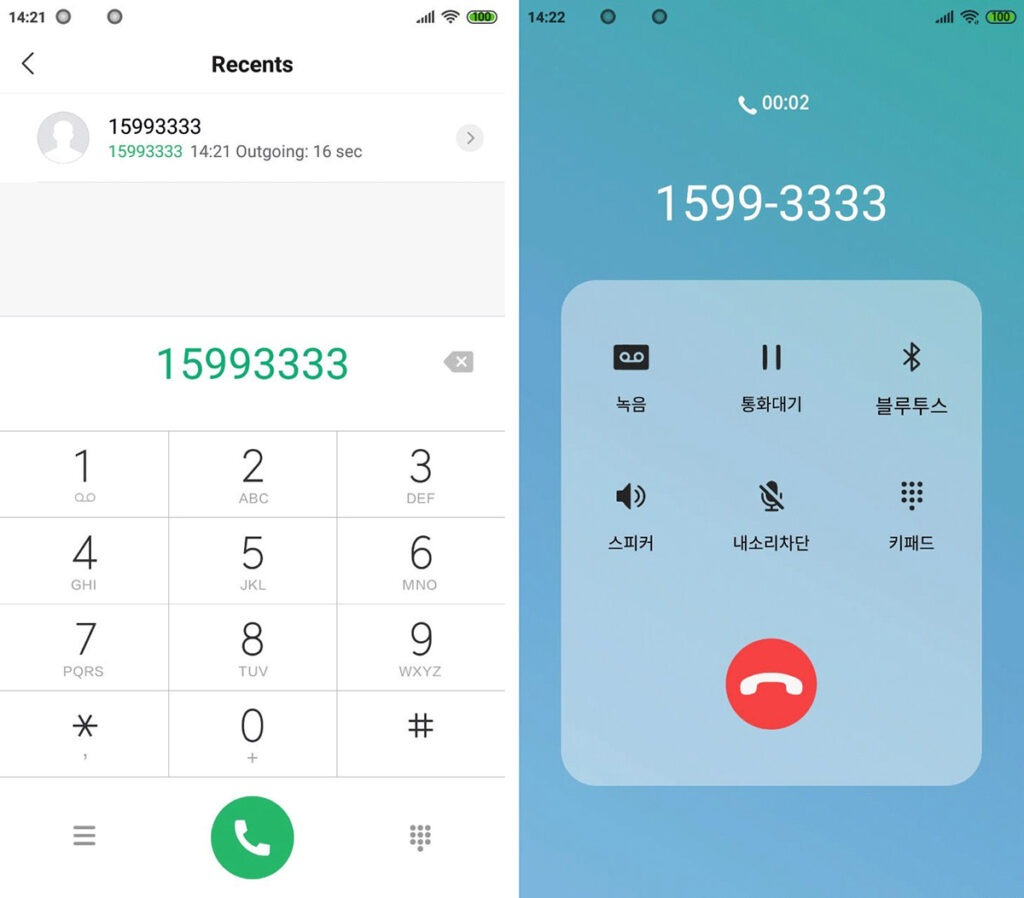

Com o app já instalado, ao ligar para o banco, o malware quebra a conexão e mostra a tela de chamada, praticamente indistinguível da tela de chamada habituais.

Na tela, a vítima visualiza o número real do banco, porém ela está conectada aos atores da ameaça, que se passam por atendentes do banco para obter dados que entregariam acesso à conta.

Para conseguir essa façanha, o trojan bancário pede, no momento da instalação, várias permissões, como acesso à lista de contatos, microfone, câmera, geolocalização e gerenciamento de chamadas.

Após a instalação do aplicativo e autorização dessas permissões, os atores terão um conjunto de ferramentas para espionar a vítima, com transmissão de áudio e vídeo em tempo real do dispositivo, visualização da localização, cópia de arquivos pessoais (contatos, arquivos como fotos e vídeos), e histórico de mensagens de texto.

“Estas permissões autorizam que o malware não apenas espie o usuário, mas controle seu dispositivo até certo ponto, dando ao Trojan a capacidade de manter as chamadas recebidas e excluí-las do histórico. Isso permite aos atores, entre outras coisas, bloquear e esconder chamadas reais de bancos”, explicam os pesquisadores.

De acordo com o relatório, o trojan surgiu em 2021 e tem sido identificado em ataques a clientes de bancos populares sul-coreanos como KakaoBank e Kookmin Bank (KB).

Embora esteja ativo já há algum tempo, o malware recebeu pouca atenção — provavelmente por seus alvos estarem limitados geograficamente —, o que não impossibilita que outros atores reutilizem o recurso de chamada falsa para desenvolver novas ameaças móveis bancárias.

Em contato com atores da ameaça

Além da interceptação da chamada, os pesquisadores da Kaspersky descobriram que o malware também pode reproduzir uma mensagem pré-gravada, tipicamente usada por bancos para atender aos clientes que procuram por suporte.

Algumas pequenas frases comumente usadas durante o atendimento eletrônico foram gravadas pelos desenvolvedores de malware. Os exemplos coletados pela Kaspersky podem ser vistas abaixo.

Olá. Obrigado por ligar para o KakaoBank. Nosso call center está recebendo atualmente um volume muito grande de chamadas. Um consultor falará com você o mais rápido possível. <…> Para melhorar a qualidade do serviço, sua conversa será gravada.

Bem-vindo ao Kookmin Bank. Sua conversa será gravada. Agora vamos conectá-lo a um operador.

Além de falsificar as chamadas realizadas pela vítima, o malware também é capaz de fazer o mesmo processo com as ligações recebidas no dispositivo comprometido, com atores da ameaça se passando por serviço de suporte ao cliente do banco.

Como evitar o malware

De acordo com as recomendações da Kaspersky, baixar aplicativos apenas de lojas oficiais pode reduzir as chances de ser infectado; prestar atenção às permissões potencialmente perigosas solicitadas pelo aplicativo (acesso a chamadas, textos, acessibilidade), principalmente se o app não precisar deles para funcionamento.

Além disso, os pesquisadores aconselham a não compartilhar informações confidenciais por telefone (credenciais de login, PIN, código de segurança do cartão, códigos de confirmação).

Via BleepingComputer