Pesquisadores de segurança cibernética descobriram um backdoor furtivo ligado à China chamado Daxin. A ameaça foi projetada especificamente para ser implantada em redes corporativas reforçadas que são equipadas com recursos avançados de detecção. O malware, tido como um dos mais avançados já vistos ligados à país asiático pela equipe da Symantec Threat Hunter, parece ser usado em uma longa campanha de espionagem contra governos e outros alvos críticos de infraestrutura.

Em relação aos cenário de malwares, o Daxin se diferencia por ser um driver de kernel do Windows. A furtividade da ameaça vem das características avançadas de comunicação, que misturam o intercâmbio de dados com o tráfego regular da web.

Em relatório, a Symantec comenta que o Daxin é a peça mais avançada de malware que os pesquisadores da empresa viram sendo utilizada por um ator ligado à China. “Considerando suas capacidades e a natureza de seus ataques implantados, Daxin parece ser otimizado para uso contra alvos mais difíceis, permitindo que os atacantes se enterrem profundamente na rede de um alvo e exfiltratem dados sem levantar suspeitas”, analisam os pesquisadores.

O malware, ativo desde novembro de 2021, parece se concentrar em organizações e governos de interesse estratégico para o país asiático. Evidências como ferramentas associadas a agentes de espionagem chineses foram encontradas em algumas das máquinas infectadas pelo Daxin.

Visão geral técnica do malware

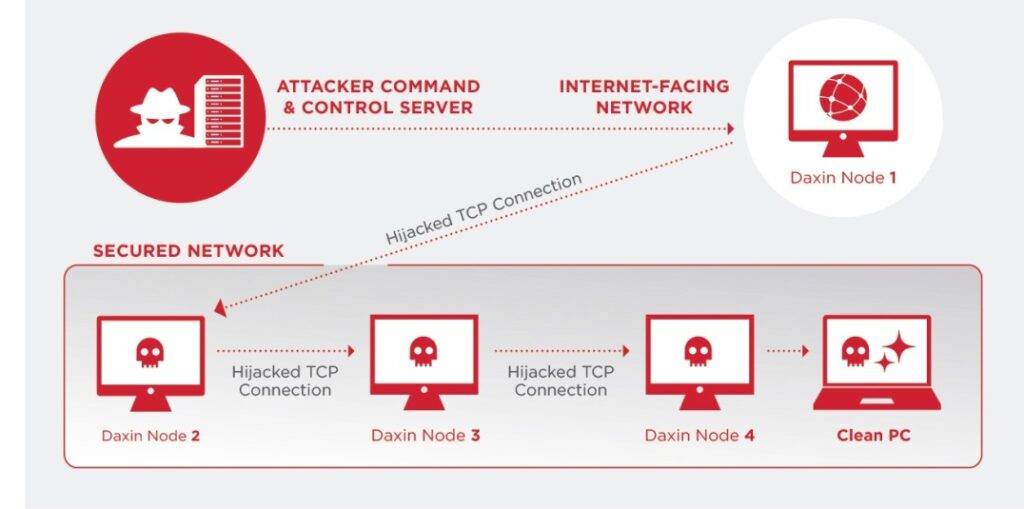

Como descrito anteriormente, o Daxin implementa funções avançadas de comunicação. Isso proporciona ao malware alto grau de furtividade e permite que os atacantes se comuniquem com o computador infectado mesmo em locais onde a conectividade direta com a internet não esteja disponível.

Os pesquisadores remetem essa característica a de uma outra ferramenta avançada de espionagem chamada Regin, descoberta pela Symantec em 2014, e a qual foi ligada aos serviços de inteligência ocidentais.

As capacidades do Daxin sugere que os desenvolvedores da ameaça se empenharam significantemente para criar técnicas de comunicação que se misturam ao tráfego normal da rede do alvo. Essa atividade, além de evitar o início dos próprios serviços de rede, abusa de qualquer serviço legítimo já executado em computadores infectados.

Ele também é capaz de retransmitir as comunicações através de uma rede de computadores infectados dentro de uma organização atacada. O caminho pode ser selecionado pelos computadores infectados, cujo um único comando é necessário para fazer com que estabeleçam a conectividade solicitada.

O Daxin também faz uso de túneis de rede, no qual atacantes podem se comunicar com serviços legítimos na rede da vítima a partir de qualquer computador infectado.

Relações com atores conhecidos da espionagem

Evidências identificadas pela Symantec ligam o Daxin ao Slug, um grupo chinês apoiado pelo estado, conhecido também como Owlproxy.

De acordo com os analistas da empresa, o backdoor particular foi usado em ataques desde novembro de 2019, enquanto sinais de implantação foram detectados em maio de 2020 e julho do mesmo ano, a primeira contra uma empresa de tecnologia e o segundo contra um alvo militar.

Em novembro de 2021, foram observados ataques envolvendo o malware visando empresas de telecomunicações, transporte e manufaturas.

Desde 2013, quando a Symantec obteve a amostra do Daxin, o malware já apresentava técnicas avançadas de detecção-evasão vistas em versões atuais.

Via BleepingComputer