O conceito da criptografia homomórfica é conhecido por criptógrafos desde a década de 1978. Basicamente, trata-se de uma tecnologia avançada que possibilita analisar e manipular dados sem a necessidade de revelá-los a terceiros, portanto, altamente segura. Entretanto, pesquisadores de uma universidade nos Estados Unidos identificaram uma vulnerabilidade que permite o roubo desses dados, mesmo quando em processo de encriptação.

De acordo com o professor assistente de engenharia de computação na Universidade Estadual da Carolina do Norte, Aydin Aysu, não foi possível quebrar a criptografia homomórfica usando ferramentas matemáticas. “Em vez disso, usamos ataques de canal lateral. Basicamente, monitorando o consumo de energia em um dispositivo que codifica dados para criptografia homomórfica, somos capazes de ler os dados à medida que eles estão sendo criptografados. Isto demonstra que mesmo as tecnologias de criptografia de próxima geração precisam de proteção contra ataques de canal lateral”, explicou o também autor sênior de um artigo sobre o trabalho.

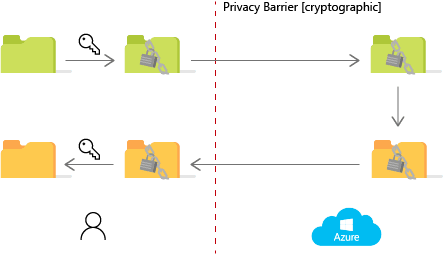

Ao proteger os dados de forma que terceiros não possam ler, mas ao mesmo tempo permite que usuários conduzam operações usando esses mesmos dados, faz da criptografia homomórfica uma tecnologia atraente, pois ela preserva a privacidade dos dados. “Embora teoricamente tenha sido possível por um tempo, a criptografia homomórfica requer uma tremenda quantidade de poder computacional. Como resultado, ainda estamos nos estágios iniciais da produção de hardware e software para tornar a criptografia homomórfica prática”, diz Aysu.

Um exemplo prático são os dados armazenados um sistema de computação em nuvem. Um usuário poderia usar a criptografia homomórfica para carregar dados sensíveis com objetivo de analisar esses dados, que caberiam aos programas em nuvem realizar a tarefa e enviar de volta as informações resultantes ao usuário. Entretanto, esses programas não seriam capazes realizar, de fato, a leitura dos dados sensíveis.

Uma biblioteca voltada para o estudo de criptografia homomórfica — a SEAL Homomorphic Encryption Library — foi criada pela Microsoft e objetiva facilitar a pesquisa e o desenvolvimento acerca da tecnologia de encriptação para a comunidade mais ampla.

‘Quebra’ da criptografia homomórfica é real e não usa ferramentas matemáticas

“O que descobrimos é que existe uma maneira de ‘quebrar’ a criptografia homomórfica que é feita usando essa biblioteca através de um ataque de canal lateral. Fomos capazes de fazer isto com uma única medição de potência”, diz Aysu.

A vulnerabilidade foi encontrada na versão 3.6 da Biblioteca de Criptografia Homomórfica SEAL. “A biblioteca está sendo constantemente atualizada, portanto não temos certeza se esta vulnerabilidade será tratada nas versões mais recentes — ou se pode haver novas vulnerabilidades que não tenhamos identificado nas versões mais recentes”, avalia o professor.

Apesar de haver uma vulnerabilidade nesta versão da biblioteca open source, os ataques de canal lateral são bem compreendidos, existindo contramedidas que possam ser colocadas em prática pelas organizações para frustrar esses tipos de ataque. “À medida que a criptografia homomórfica avança, precisamos garantir que também estamos incorporando ferramentas e técnicas de proteção contra ataques de canal lateral”, diz Aysu.

No próximo dia 23, a conferência virtual DATE22 vai exibir o documento “RevEAL: Single-Trace Side-Channel Leakage of the SEAL Homomorphic Encryption Library”, do autor sênior Furkan Aydin, estudante de doutorado no Estado do NC, e de coautoria de Emre Karabulut, estudante de Ph.D. na NC State; Seetal Potluri, pesquisadora de pós-doutorado na NC State; e Erdem Alkim, da Universidade Dokuz Eylul.

Com informações de Tech Xplore