IoT: pesquisadores usam sinais eletromagnéticos de dispositivos para classificar malwares de sistemas embarcados

No experimento, foi possível prever três tipos de malware e suas famílias associadas com precisão de 99,82% e 99,61%By - Liliane Nakagawa, 6 janeiro 2022 às 18:07

Para melhorar a análise de malwares para mitigar riscos potenciais em segurança, pesquisadores do Instituto de Pesquisa em Ciência da Computação e Sistemas Aleatórios (IRISA) propuseram abordar os sinais do campo eletromagnético de dispositivos IoT como canal lateral para coletar informações sobre diferentes tipos de softwares maliciosos visando sistemas embarcados, incluindo cenários em que técnicas de ofuscação foram aplicadas com finalidade de dificultar análise.

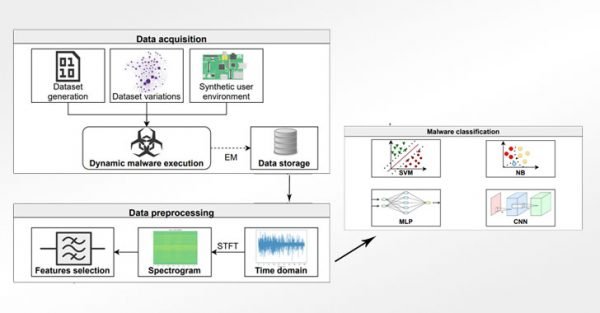

Fluxograma de malware evasivo. Imagem: IRISA

As informações do canal lateral seriam aproveitadas para detectar anomalias nos sinais, permitindo observar desvios de padrões (previamente observados) e criar alertas caso haja algum registro de comportamento suspeito emulando o software malicioso em comparação ao estado normal do sistema.

Divididas em três fases, a abordagem de canal lateral envolve a medição de sinais eletromagnéticos ao executar 30 binários diferentes de malware, bem como realizar atividades benignas relacionadas a vídeo, música, imagem e câmera para treinar um modelo de Rede Neural Convolucional (CNN) — classe de rede neural artificial do tipo feed-forward, similar ao sistema visual humano — para classificar amostras de malware do mundo real. Especificamente, a estrutura toma como entrada um executável e produz seu rótulo de malware, confiando apenas nas informações do canal lateral.

Em um artigo, os pesquisadores Duy-Phuc Pham, Damien Marion, Matthieu Mastio e Annelie Heuser dizem que o “sinal [eletromagnético] que é medido a partir do dispositivo é praticamente indetectável pelo software malicioso. Portanto, as técnicas de evasão de malware não podem ser aplicadas de forma direta, ao contrário do que acontece com o monitoramento dinâmico de software. Além disso, uma vez que um malware não tem controle sobre o nível de hardware externo, um sistema de proteção que depende de características hardware não pode ser derrubado, mesmo que o malware possua o privilégio máximo na máquina”, escreveram.

Os resultados dessa abordagem foram apresentados na Conferência Anual de Aplicações de Segurança Informática (ACSAC) no mês passado.

No experimento, pesquisadores utilizaram um Raspberry Pi 2B com processador ARM Cortex A7 quad-core de 900 MHz e memória de 1 GB como dispositivo alvo, com os sinais eletromagnéticos adquiridos e amplificados usando uma combinação de um osciloscópio e um pré-amplificador PA 303 BNC, prevendo efetivamente os três tipos de software malicioso e suas famílias associadas com uma precisão de 99,82% e 99,61%.

Via The Hacker News

Comentários