Grupo de ransomware ameaça vazar milhares de esquemas da SpaceX obtidos de fornecedor

Prazo para pagamento do resgate termina na segunda-feira (20), segundo uma postagem do LockbitBy - Liliane Nakagawa, 16 março 2023 às 18:37

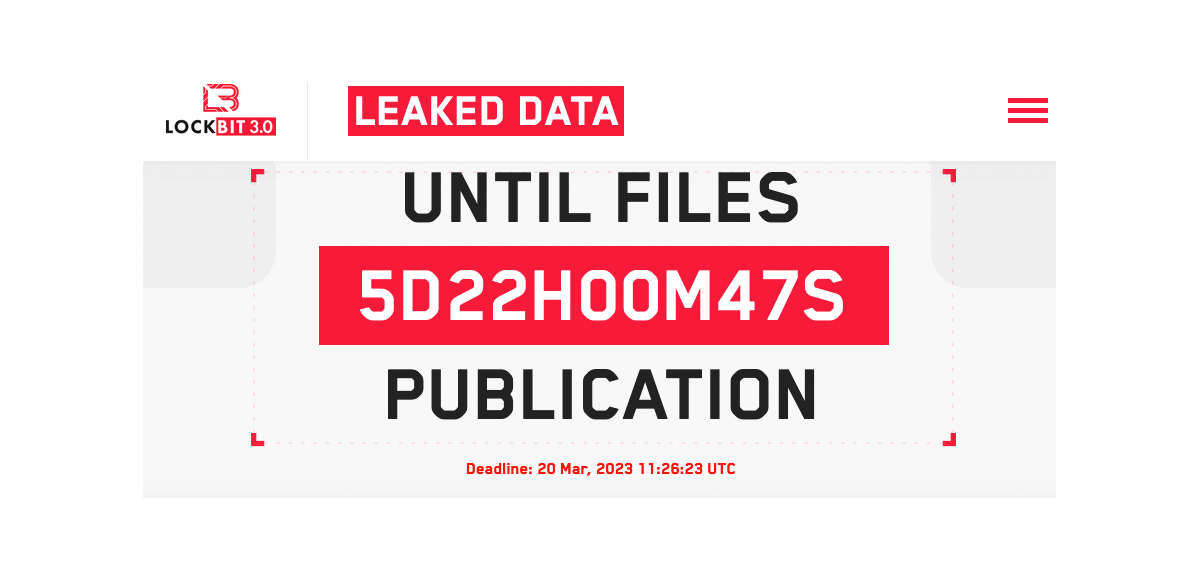

O grupo de ransomware Lockbit, que alega ter obtido aproximadamente 3 mil plantas proprietárias da SpaceX por meio da fabricante de peças de foguetes de Elon Musk, ameaça vazar ou vender o material caso as exigências de pagamento não forem atendidas. O prazo termina na segunda-feira (20), de acordo com o anúncio publicado na página do grupo na darkweb.

Imagem: reprodução/@AlvieriD

“Eu diria que tivemos sorte se os empreiteiros do SpaceX fossem mais falantes. Mas acho que este material encontrará seu comprador o mais rápido possível”, diz a publicação do Lockbit capturada e compartilhada pelo analista de segurança Dominic Alvieri no Twitter.

Embora os esquemas possam não ser tão úteis, já que é preciso fabricar e usá-las sem levantar suspeitas, ainda assim um vazamento seria embaraçoso, além de atrair atenção do governo dos Estados Unidos, com quem Musk tem contratos de lançamentos.

Com tom de zombaria, o Lockbit ainda adicionou à mensagem um recado direto ao CEO da empresa de foguetes. “Elon Musk, nós o ajudaremos a vender seu desenho para outros fabricantes – construir o navio mais rápido e voar para longe”, acrescentou. Os quase 3 mil esquemas seriam “certificados por engenheiros da própria SpaceX”, segundo o grupo. No entanto, não existe a confirmação de que alguém do Lockbit verificou tal informação.

Até o momento, a SpaceX e a Maximum Industries, fabricante das peças por contrato supostamente invadida pelo grupo de ransomware, não comentaram sobre o assunto.

Imagem: Anirudh/Unsplash

Ativos desde 2019, o Lockbit tem sido a operação de ransom mais ativa há mais de um ano. O grupo coleciona invasões a mais de mil organizações, incluindo empresas de grande porte, como a fabricante de peças para automóveis Continental. Ainda no ano passado, a empresa de tecnologia financeira ION e a Royal Mail, serviço de correio do Reino Unido, entraram para a lista das alegadamente invadidas pelo grupo.

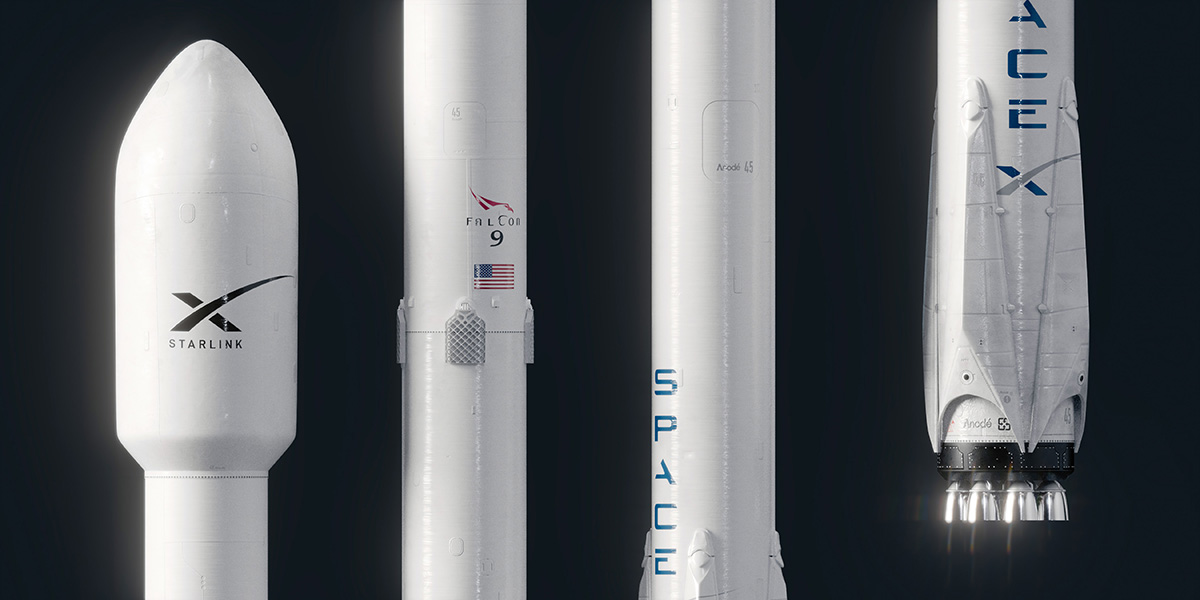

Em junho passado, a operação Lockbit 3.0 lançou um programa Bug Bounty oferecendo entre US$ 1 mil a US$ 1 milhão para aquele que encontrasse vulnerabilidades no site, falhas no processo de encriptação do ransomware, vulnerabilidades no aplicativo de mensagens Tox, além de vulnerabilidades que expusessem a infraestrutura Tor do grupo. “Ideias brilhantes” para melhorar o site e software também seriam recompensadas. Abordar tais tipos de falhas ajudaria a proteger a operação contra pesquisadores de segurança e aplicação da lei.

Imagem: reprodução/SecurityWeek

Anteriormente, o grupo desafiou o FBI a encontrar a real identidade de ‘LockBitSupp’, chefe da operação Lockbit e descrito como “chefe do programa de afiliados”.

Lockbit ransomware group has placed a $1,000,000 bounty on their own head. They state they will give $1,000,000 to any FBI agent who can locate them.

Intel courtesy of @ddd1ms pic.twitter.com/bPDl0aTwDq

— vx-underground (@vxunderground) March 25, 2022

Com informações The Register e SecurityWeek

Comentários