Rorschach se torna ransomware mais rápido a criptografar dados

De acordo com pesquisadores de cibersegurança, velocidade de criptografia é de 4,5 minutos para 200 mil arquivos em uma CPU de 6 núcleosBy - Liliane Nakagawa, 7 abril 2023 às 19:04

Em março do ano passado, o blog KaBuM! noticiou o ranking dos 10 ransomwares de criptografia mais rápidos da atualidade. Um ano depois, pesquisadores da Check Point afirmam ter descoberto uma nova linhagem do tipo de malware ainda mais veloz que as famílias até então notáveis.

No teste de um estudo conduzido pelos pesquisadores em segurança da informação da Splunk, LockBit, Babuk, Avaddon, REvil, Conti, Dark Side e outras quatro famílias foram colocadas à prova de velocidade de encriptação. Uma variante do LockBit conseguiu o tempo de resposta mais rápido, conquistando o topo da lista.

No entanto, ao que revelam as descobertas de pesquisadores da Check Point Research, um novo concorrente parece bater até mesmo a variante mais veloz do LockBit. De acordo com um teste com 220 mil arquivos em uma CPU de seis núcleos aplicado pela empresa de cibersegurança. Rorschach levou apenas 4 minutos e 30 segundos para criptografar os dados, ao passo que LockBit 3.0 terminou a tarefa em 7 minutos.

Após obter tal resultado, os pesquisadores avaliam que atores responsáveis pelo Rorschach implementaram as melhores características de algumas das principais cepas de ransomware vazadas online (Babuk, LockBit 2.0, DarkSide). Aliada as capacidades de autopropagação, o malware “eleva o obstáculo para ataques ransomware”.

Detalhes do ransomware Rorschach

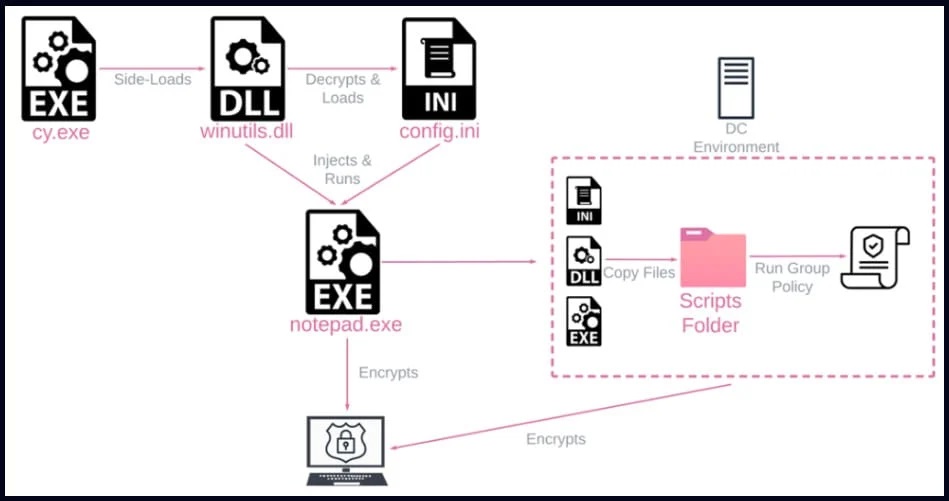

A descoberta veio após os pesquisadores atenderem a um chamado de incidente em uma empresa norte-americana. Ao verificarem, notaram que Rorschach havia sido implantado usando a técnica de carga lateral DLL através do componente assinado em Cortex XDR, produto de detecção e resposta estendida da Palo Alto Networks.

O relatório conta que o atacante usou a ferramenta Cortex XDR Dump Service Tool (cy.exe) versão 7.3.0.16740 para carregar lateralmente o carregador e injetor Rorschach (winutils.dll), o que levou ao lançamento da carga útil do ransomware, “config.ini”, em um processo de Bloco de Notas.

O arquivo do carregador apresenta proteção anti-análise estilo UPX, enquanto a carga útil principal é protegida contra engenharia reversa e detecção por virtualização de partes do código usando o software VMProtect.

A Check Point menciona que o Rorschach cria uma Política de Grupo quando executada em um Controlador de Domínio Windows para propagar para outros hosts do domínio.

Após comprometer a máquina, o malware apaga quatro registros de eventos (Aplicativo, Segurança, Sistema e Powershell do Windows) para não deixar rastro.

Imagem: Check Point

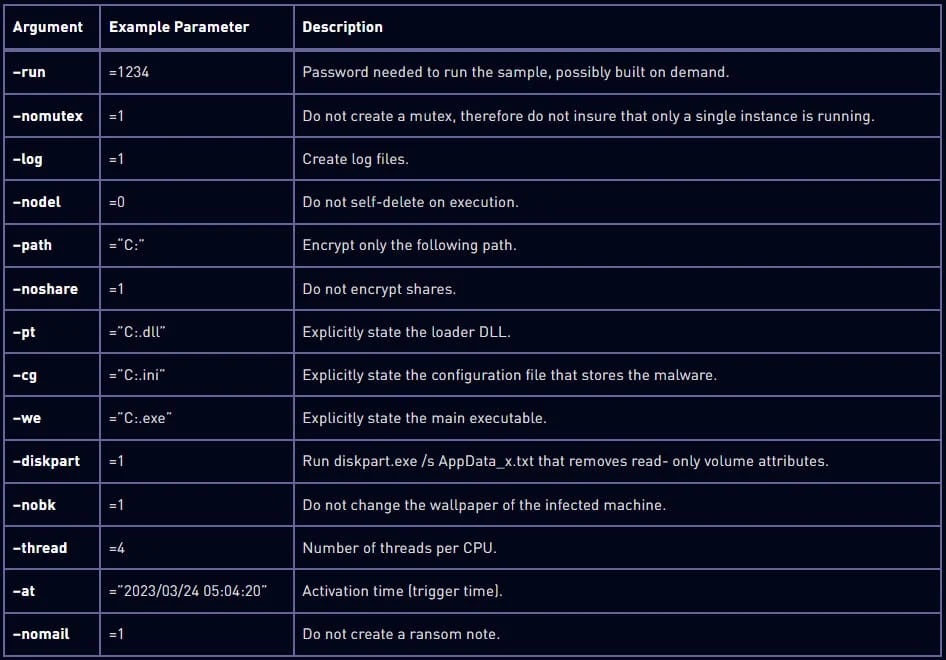

Com configuração hardcoded, Rorschach suporta argumentos de linha de comando que expandem a funcionalidade. No entanto, as opções estão ocultas e não podem ser acessadas sem a engenharia reversa do malware, observa a Check Point. Abaixo estão alguns dos argumentos que os pesquisadores descobriram:

Imagem: Check Point

Processo de criptografia

O Rorschach não criptografa dados de qualquer máquina, para que isso ocorra, a máquina vítima precisa ter sido configurada com uma linguagem fora da Comunidade de Estados Independentes (CIS).

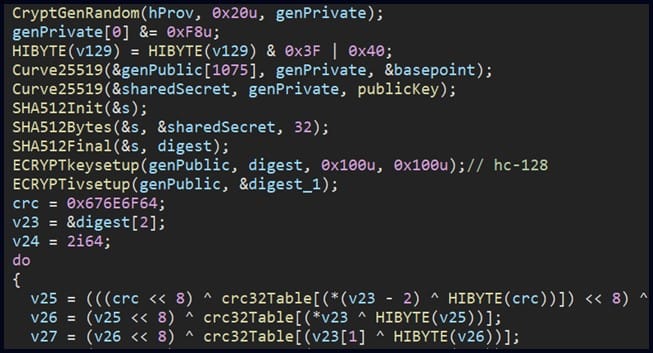

“O ransomware Rorschach emprega um esquema de criptografia híbrida altamente eficaz e rápido, que mistura curve25519 e os algoritmos eSTREAM cipher hc-128 para fins de criptografia”, explicam os pesquisadores Jiri Vinopal, Dennis Yarizadeh e Gil Gekker. Ao seguir a tendência de criptografia intermitente, significa que Rorschach codifica os arquivos apenas parcialmente, dando maior velocidade de processamento.

Imagem: Check Point

Os pesquisadores observam que a rotina de criptografia de Rorschach indica “uma implementação altamente eficaz de programação de threads via portas de conclusão de E/S”.

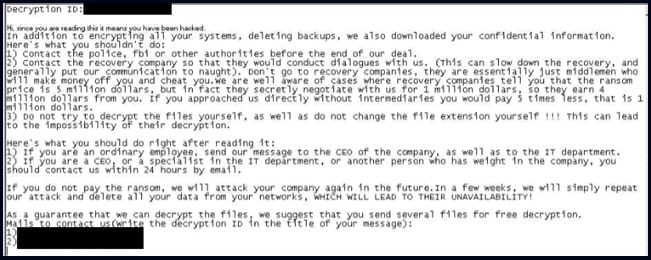

Após travar o sistema, o malware abandona uma nota de resgate semelhante ao formato usado pelo ransomware Yanlowang.

Imagem: Check Point

De acordo com os pesquisadores, uma versão anterior do malware utilizava uma nota semelhante ao do DarkSide. Esta semelhança, segundo a Check Point, é provavelmente o que fez com que outros pesquisadores confundissem uma versão diferente de Rorschach com DarkSide, uma operação que mudou a marca para BlackMatter em 2021, e desapareceu no mesmo ano.

Os ex-membros do BlackMatter formaram a operação de ransom ALPHV/BlackCat que foi lançada em novembro de 2021.

Via BleepingComputer

Comentários