Signal nega rumor sobre supostas evidências de falha zero-day

De acordo com os relatos, que citavam fontes não identificadas do governo norte-americano, a vulnerabilidade está relacionada ao Gerador de Visualização de LinksBy - Liliane Nakagawa, 16 outubro 2023 às 19:32

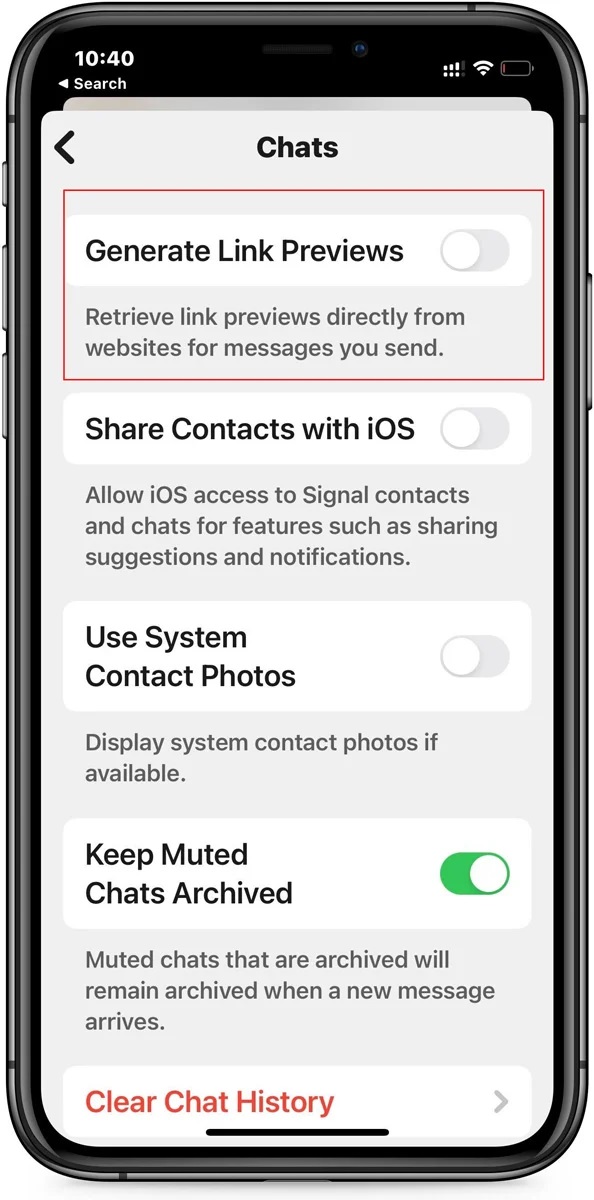

Na última semana, o mensageiro com foco em privacidade Signal investigou supostos rumores, que se espalharam rapidamente entre a comunidade de segurança cibernética na noite de sábado (14), sobre uma vulnerabilidade zero-day (dia zero) relacionada à ferramenta Gerador de Visualização de Links.

A notícia da suposta vulnerabilidade no mensageiro, que citava fontes não identificadas do governo dos Estados Unidos, afirmava que a falha poderia ser atenuada desativando a configuração ‘Generate Link Previews’ (Gerador de Visualização de Links) no Signal.

Imagem: reprodução/BleepingComputer

A nova vulnerabilidade zero-day, segundo relatos em postagens no X (antigo Twitter) e ao BleepingComputer, permitia o controle total dos dispositivos.

Em resposta aos rumores que ganharam proporção, o Signal divulgou uma declaração nesta segunda-feira (16), afirmando que investigaram os rumores e não encontraram evidência alguma sobre a veracidade da falha.

We also checked with people across US Government, since the copy-paste report claimed USG as a source. Those we spoke to have no info suggesting this is a valid claim.

We take reports to security@signal.org very seriously, and invite those with real info to share it there. 2/

— Signal (@signalapp) October 16, 2023

“PSA: vimos os vagos relatórios virais que alegam uma vulnerabilidade de dia zero do Signal”, diz uma declaração no Twitter.

“Depois de uma investigação responsável, não temos nenhuma evidência que sugira que essa vulnerabilidade seja real, nem nenhuma informação adicional foi compartilhada por meio de nossos canais oficiais de comunicação.”

“Também verificamos com pessoas do governo dos EUA, já que o relatório copiado-colado alegou o USG como fonte. As pessoas com quem falamos não têm nenhuma informação que sugira que essa seja uma alegação válida”.

Imagem: BigTunaOnline/Shutterstock.com

Ainda que o Signal tenha declarado que não há evidências sobre o que relataram os rumores, eles solicitaram a aqueles com informações novas e “reais” que entrem em com a equipe de segurança do mensageiro.

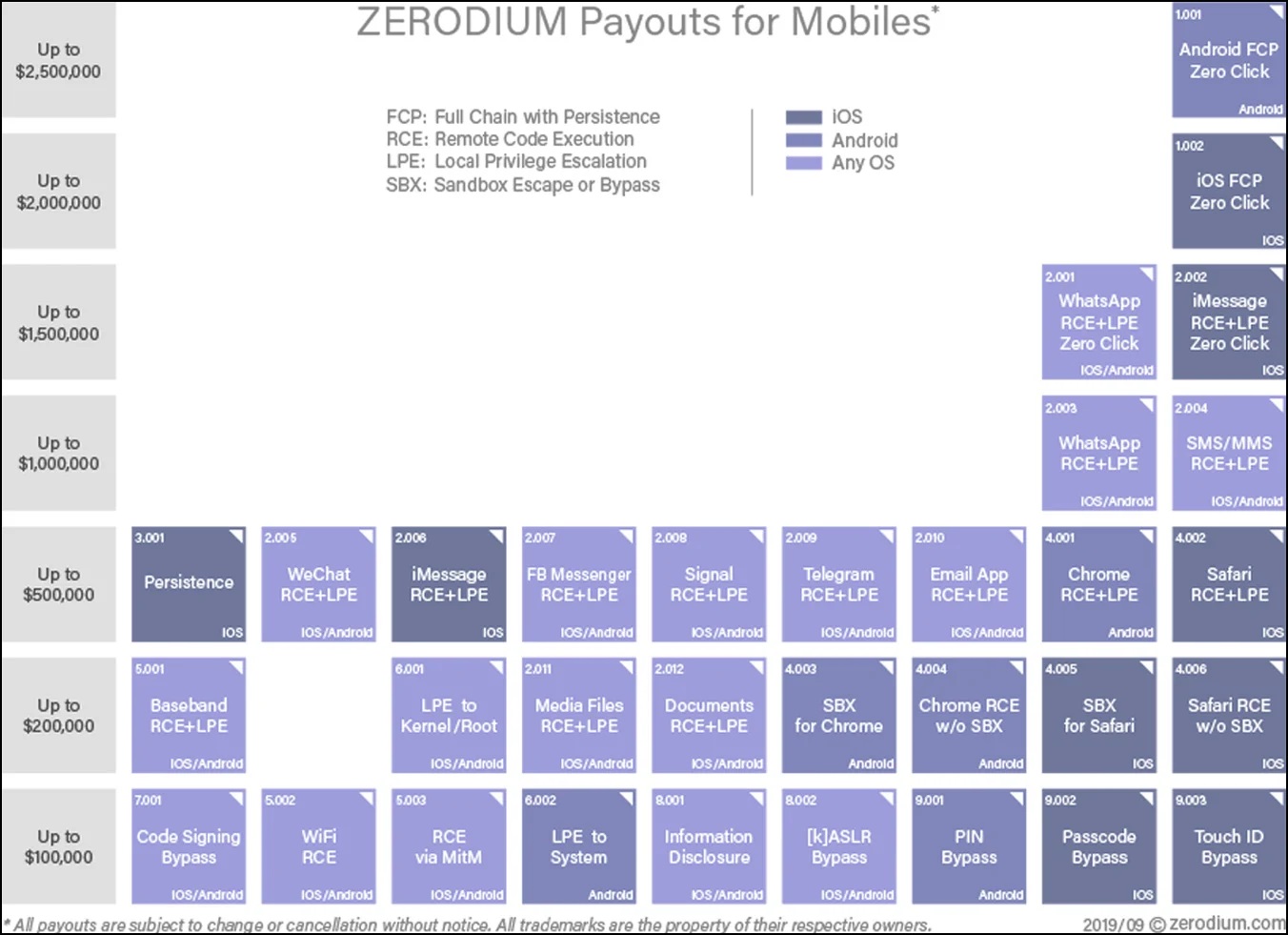

Bugs zero-day do Signal têm alta procura por corretores de vulnerabilidades

As falhas de zero-day do Signal, além de muito procuradas por corretores de vulnerabilidades, elas têm alto valor se estas levarem à execução de código remoto nos dispositivos-alvo.

Chega-se a pagar até US$ 500 mil por uma cadeia de exploração zero-day do Signal, esta capaz de elevar privilégios e à execução remota de código.

Imagem: Zerodium

Embora a recompensa da Zerodium já seja alta, a russa Operation Zero está disposta a pagar até US$ 1,5 milhão por execução de código remoto no mensageiro.

Essas vulnerabilidades são comercializadas para empresas privadas e órgãos governamentais, no entanto, algumas vendem apenas para entidades russas, como é o caso da Operation Zero.

Essas falhas para dispositivos móveis e sistemas operacionais são muito procuradas, pois elas funcionam como brecha para que desenvolvedores de spyware a explorem com o objetivo de instalarem seus respectivos softwares nesses dispositivos-alvo.

Tais serviços, como já relatamos no blog KaBuM!, são bastante usados por agências de inteligência de governos, para vigilância de atividades de jornalistas, dissidentes, ativistas e políticos.

Comentários