Linux e open source: segurança deve ser prioridade para desenvolvedores em 2022

De acordo com relatório da Gartner, mais de 70% das empresas devem aumentar os gastos de TI em software open source até 2025By - Liliane Nakagawa, 3 janeiro 2022 às 16:45

Além de rodar em todos os 500 computadores mais rápidos do mundo, o Linux cresce a passos largos, ganhando mais usuários — até em sites como Pornhub: enquanto usuários do SO open source cresceu 28%, usuários de Windows declinaram 3%.

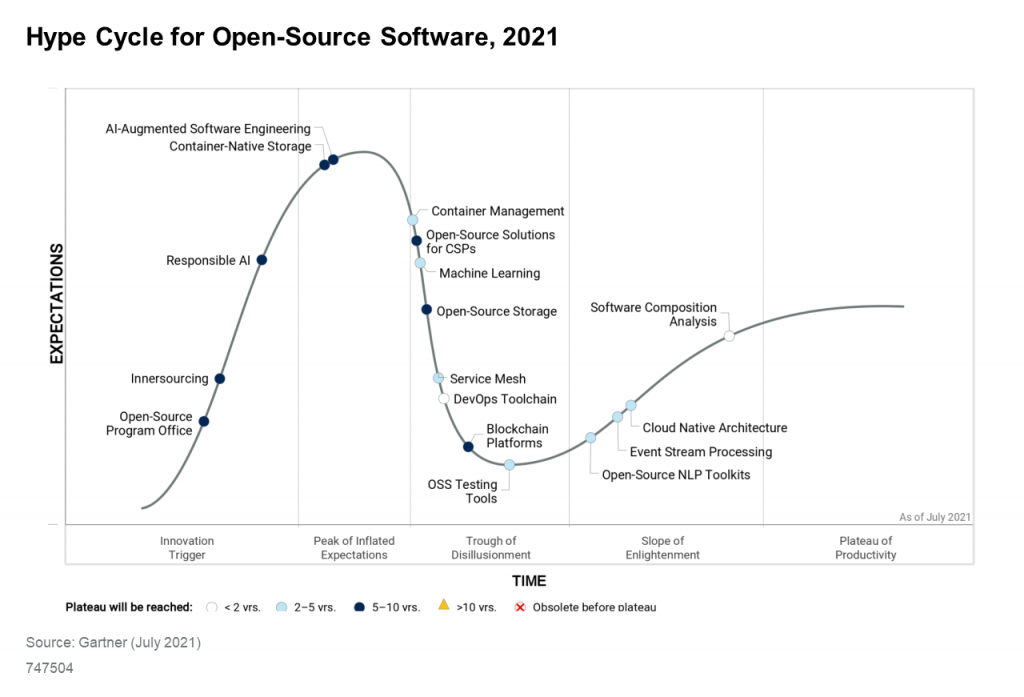

De acordo com o relatório Hype Cycle for Open-Source Software (OSS), da Gartner, “até 2025, mais de 70% das empresas aumentarão seus gastos de TI em OSS, em comparação com seus gastos atuais com TI. Além disso, até 2025, o software como serviço (SaaS) se tornará o modelo de consumo preferido para o OSS devido à sua capacidade de proporcionar melhor simplicidade operacional, segurança e escalabilidade”.

Imagem: Gartner

Em relação a banco de dados, a empresa de pesquisa e consultoria em tecnologia prevê que “mais de 70% dos novos aplicativos internos serão desenvolvidos em um banco de dados de código-fonte aberto”. Ao mesmo tempo, metade das instâncias de bancos de dados relacionais proprietários existentes estão ou serão convertidas para SGBD de código aberto.

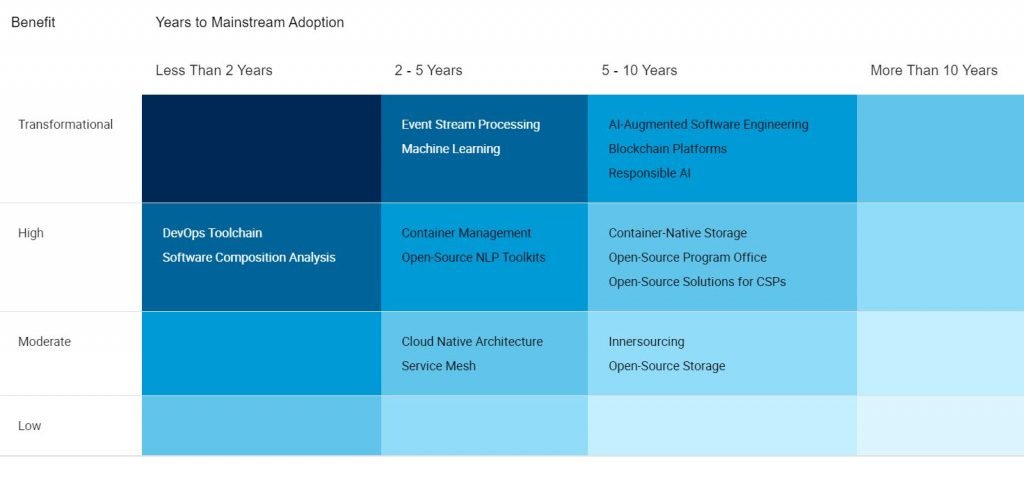

Matriz de prioridades para software de código aberto 2021. Imagem: Gartner

Além da adoção crescente, o aumento de gastos também está relacionado em grande parte dos softwares do mundo serem dependentes da infraestrutura, bibliotecas e estruturas de software open source. Um exemplo muito bem claro é a vulnerabilidade de segurança encontrada na biblioteca de código aberto Apache Java Log4j — classificado como 10 CVSSv3 na escala NVD.

Como diz a lei de Linus: “com olhos suficientes, todos os insetos são superficiais”, referindo-se à segurança de software de código aberto. O verdadeiro problema não é tão relacionado ao código em si, mas a quantidade de desenvolvedores procurando por vulnerabilidades de segurança — se não suficientes, elas ainda passarão despercebidas. Se a segurança é um processo, não um produto, segundo a lei de Schneier, é necessário que haja uma vigilância constante para proteger todo software.

E um dos desafios com a log4j, como explicou Josh Bressers, vice-presidente de segurança da Anchore, “é realmente encontrá-lo. As aplicações e dependências Java normalmente estão em algum tipo de formato de embalagem que torna a distribuição e a execução realmente fácil, mas pode dificultar a descoberta do que está dentro desses pacotes de software”. Ou seja, é possível que uma versão vulnerável do Log4j esteja sendo usada sem saber até que ela tenha sido explorada.

Open source: 90% das empresas já usavam SSO em 2019; porcentagem cresceu

Softwares de código aberto são licenciados sob termos que concedem os direitos de usar, estudar, alterar, compartilhar o software e o código fonte, modificado e não modificado, a todos os usuários.

Apesar de ter se tornado praticamente universal — uma pesquisa do Gartner de dois anos atrás mostrou que o OSS era usado por mais de 90% das empresas, e as tendências da empresa de consultoria indicavam que esta porcentagem cresceu nos anos desde então —, o atual relatório sugere que líderes de engenharia de aplicações e software devem defender o consumo de inovações do OSS ao mesmo tempo que as utilize com segurança nas empresas.

Cabe também o papel de incentivo à equipe para que ela contribua com o software, bem como a empresa criar remuneração aos mantenedores a fim de evitar perturbações na cadeia de fornecimento da empresa.

A pandemia de Covid-19 tem impulsionado o interesse renovado por softwares open source, principalmente na busca de estratégias de redução de custos. Apesar de reduzir taxas de licenças, isso nem sempre acontece quando se observa o custo total de propriedade – assinaturas de suporte são muitas vezes comparáveis em preço às assinaturas de licença.

Para organizações que não consomem assinaturas de suporte, essas devem suportar os riscos e custos do autossustento. Para se reduzir os riscos do OSS, as ferramentas de análise de composição de software (SCA) podem aliadas ao possibilitar visibilidade na lista de materiais do software. Apesar de pouco desenvolvidas, espera-se que elas amadureçam no período máximo de dois anos.

Com informações de Gartner e ZDNet

Comentários