Nerbian RAT: variante de malware faz várias checagens, ofusca código e criptografa comunicação

Ameaça furtiva também carrega funções de keylogger e capturador de telas capaz de rodar em todas as plataformasBy - Liliane Nakagawa, 13 maio 2022 às 20:20

Um novo trojan de acesso remoto (RAT) foi detectado pelos pesquisadores da Proofpoint durante uma campanha de distribuição de e-mail em pequena escala e relatado na última quarta-feira (11). Furtivo, o Nerbian RAT é capaz escapar da detecção e análise e reúne um rico conjunto de características.

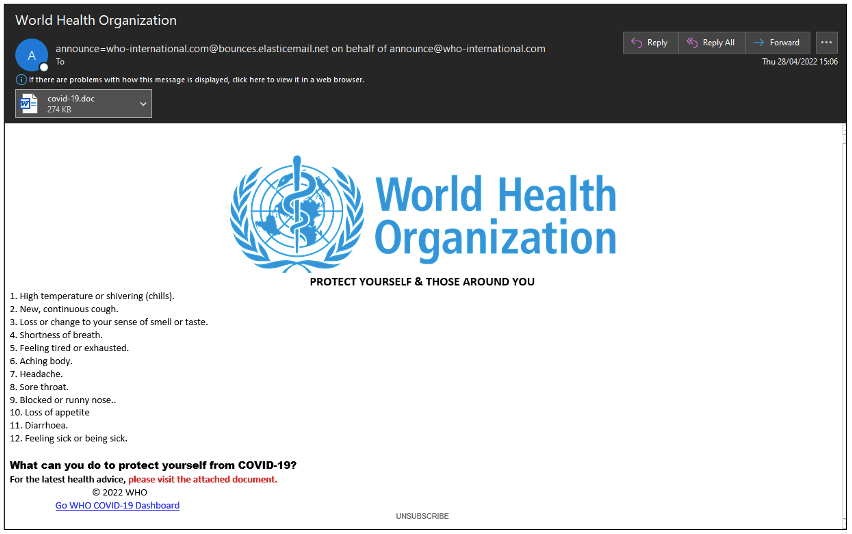

A nova variante escrita em Go, o que a torna uma ameaça de 64 bits em várias plataformas, usa anexos de documentos ligados a macros com supostas informações sobre Covid-19, se passando por instituições conhecidas como a Organização Mundial da Saúde (OMS).

Imagem: Proofpoint

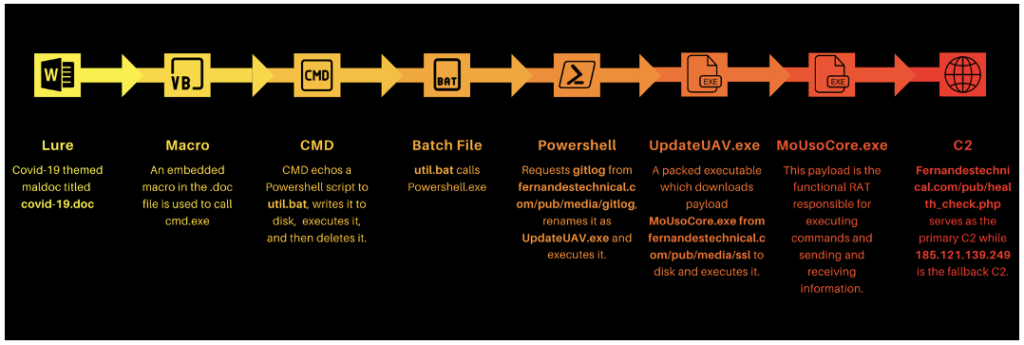

A campanha usa anexos RAR com documentos do Word com código macro malicioso. Quando aberto no Microsoft Office, o conteúdo solicita a habilitação, enquanto um arquivo bat executa o PowerShell para baixar um dropper de 64 bits.

Imagem: Brian Mcgowan/Unsplash

O dropper “UpdateUAV.exe”, também escrito em Golang, é empacotado em UPX para manter o tamanho gerenciável, além de reutilizar códigos de diversos projetos hospedados no GitHub para incorporar um rico conjunto de mecanismos anti-análise e detecção de evasão antes do malware ser implantado.

Esse conjunto foi resumido em uma lista pelos pesquisadores da Proofpoint:

- Verificação de existência de programas de engenharia reversa ou de depuração na lista de processos

- Verificação de existência de endereços MAC suspeitos

- Verificação das strings do WMI para confirmar a legitimidade dos nomes dos discos

- Verificação se o tamanho do disco rígido está abaixo de 100GB, o que é típico para máquinas virtuais

- Verificação da existência de alguma análise de memória ou programas de detecção de adulteração presentes na lista de processos

- Verificação do tempo decorrido desde a execução e compará-lo com um limite estabelecido

- Usar a API IsDebuggerPresent para determinar se o executável está sendo depurado

As verificações acima asseguram aos operadores do malware a característica furtiva a longo prazo, visto que é praticamente impossível rodar o malware em um ambiente virtualizado (VM) e com sandbox.

O dropper cria ainda uma tarefa programada que lança o RAT constantemente para estabelecer persistência.

Características do malware Nerbian RAT

Baixado sob o nome de “MoUsoCore.exe”, o trojan é salvo em “C:\ProgramData\USOShared\”. Com várias funções, o malware se adequa às necessidades dos operadores, que têm a opção de configurá-lo com algumas delas.

O Nerbian traz duas notáveis funções: de keylogger, capaz de capturar e armazenar de forma criptografada as teclas, e a captura de tela, que roda em todas as plataformas de sistema operacional.

As comunicações com o C2 tratadas com protocolo SSL — Secure Sockets Layer — garantem a criptografia e consequente proteção contra a inspeção em trânsito das ferramentas de escaneamento da rede.

Imagem: Proofpoint

Embora o malware não seja uma ameaça maciça por ter sido detectada em uma campanha de baixo volume, é possível que a qualquer momento os atores expandam os negócios para uma comunidade mais ampla.

Via BleepingComputer

Comentários