Falhas graves em firmware UEFI afetam ao menos 25 fornecedores de computadores

Software UEFI da InsideH2O é usado pela Fujitsu, Intel, AMD, Lenovo, Dell, Asus, HP, Siemens, Microsoft, e Acer; ao todo, 23 falhas foram encontradasBy - Liliane Nakagawa, 4 fevereiro 2022 às 14:13

“A causa raiz do problema foi encontrada no código de referência associado ao código estrutural do firmware InsydeH2O”, explica o relatório de divulgação da Binarly, cujos pesquisadores descobriram falhas críticas no firmware UEFI utilizado por mais de 25 fornecedores de computadores, entre eles a Fujitsu, Intel, AMD, Lenovo, Dell, Asus, HP, Siemens, Microsoft, e Acer.

O software UEFI (Unified Extensible Firmware Interface), responsável pela interface entre o firmware de um dispositivo e o sistema operacional, lida com processo de inicialização, diagnóstico do sistema e funções de reparo.

Entre as 23 falhas encontradas, a maioria se concentra no Modo de Gerenciamento de Sistema (SMM) do software, o qual fornece funções para todo o sistema (gerenciamento de energia e controle de hardware, por exemplo).

Qualquer problema de segurança verificado neste ambiente poderá acarretar consequências severas a um sistema, já que privilégios do SMM são superiores ao do kernel do Sistema Operacional.

Possibilidade de ataques

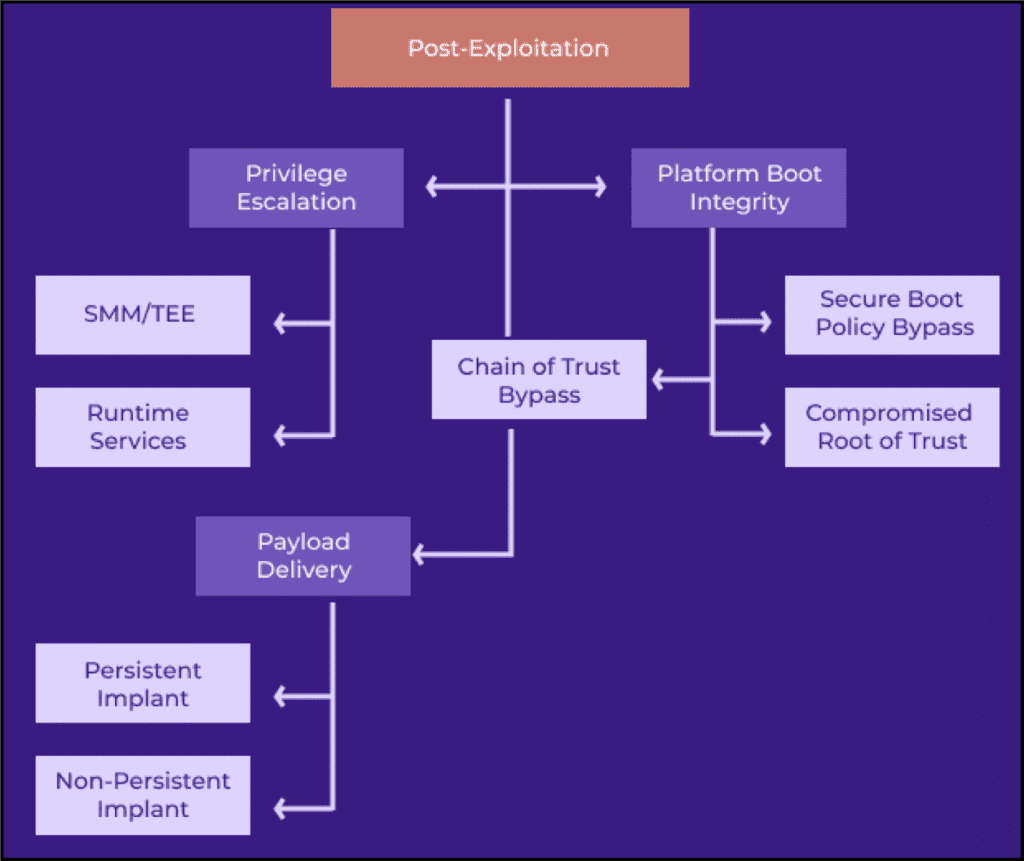

Com privilégios administrativos que explorem essas falhas, um atacante local ou remoto poderá realizar tarefas como:

- Invalidar muitos recursos de segurança do hardware (SecureBoot, Intel BootGuard)

- Instalar software persistente que não pode ser facilmente apagado

- Criar backdoors e canais de comunicação de retaguarda para roubar dados sensíveis

Imagem: Binarly

Entre as dezenas de falhas descobertas pelos pesquisadores, CVE-2021-45969, CVE-2021-45970, e CVE-2021-45971 no SMM são de severidade crítica, com pontuação CVSS 9,8 em 10.

As 23 falhas são rastreadas como: CVE-2020-27339, CVE-2020-5953, CVE-2021-33625, CVE-2021-33626, CVE-2021-33627, CVE-2021-41837, CVE-2021-41838, CVE-2021-41839, CVE-2021-41840, CVE-2021-41841, CVE-2021-42059, CVE-2021-42060, CVE-2021-42113, CVE-2021-42554, CVE-2021-43323, CVE-2021-43522, CVE-2021-43615, CVE-2021-45969, CVE-2021-45970, CVE-2021-45971, CVE-2022-24030, CVE-2022-24031, CVE-2022-24069.

- 10 delas poderiam ser exploradas por escala de privilégio;

- 12 por corrupção de memória no SMM;

- 1 por corrupção de memória no Driver eXecution Environment (DXE) da InsydeH2O.

Imagem: Binarly

De acordo com a Binarly, “todos os fornecedores acima mencionados (mais de 25) estavam usando SDK de firmware baseado em Insyde para desenvolver suas peças de firmware (UEFI)”.

Patch?

Apesar da Insyde Software ter lançado atualizações para corrigir todas as vulnerabilidades de segurança identificadas e boletins com detalhes para atribuir severidade e descrição para cada uma delas, é necessário que essas atualizações sejam adotadas pelos fabricantes de equipamentos originais (OEMs) e instalados em produtos afetados.

Ainda levará um tempo considerável para que essas atualizações cheguem aos usuários finais, por outro lado, é improvável que a questão abarque todos os produtos afetados — ou porque já chegaram ao fim da vida útil ou não são mais suportados ou se tornaram obsoletos antes mesmo de um patch chegasse até eles.

Até o momento, a U.S. CERT Coordination Center confirmou três fornecedores com produtos afetados: Insyde Software Corporation, Fujitsu e Intel (somente CVE-2020-5953), enquanto a Rockwell, Supermicro e Toshiba confirmaram que não são parte do grupo de impactados.

Para verificar a existência das falhas acima, a Binarly publicou as regras da FwHunt no GitHub para ajudar na detecção.

Via BleepingComputer

Comentários