Exploit de iOS da NSO Group ‘é um dos mais sofisticados do ponto de vista técnico’, dizem pesquisadores

Grupo Project Zero compara ferramenta de hacking zero-click às acessíveis apenas por espiões de elite do estadoBy - Liliane Nakagawa, 16 dezembro 2021 às 21:00

Após analisar uma amostra da ForcedEntry, uma exploração zero-click (sem interação) da NSO Group sobre o iOS, o grupo de pesquisadores Project Zero, do Google, a descreveu como “uma das explorações tecnicamente mais sofisticadas que já vimos”.

A amostra compartilhada pela Citizen Lab, da Universidade de Toronto, e pelo grupo de Engenharia e Arquitetura de Segurança (SEAR), da Apple, deu ao grupo de caça a bugs uma dimensão de como as ferramenta de hacking de empresas privadas têm alcançado engenho e sofisticação comparáveis ao de grupos de desenvolvimento apoiados por governos de elite.

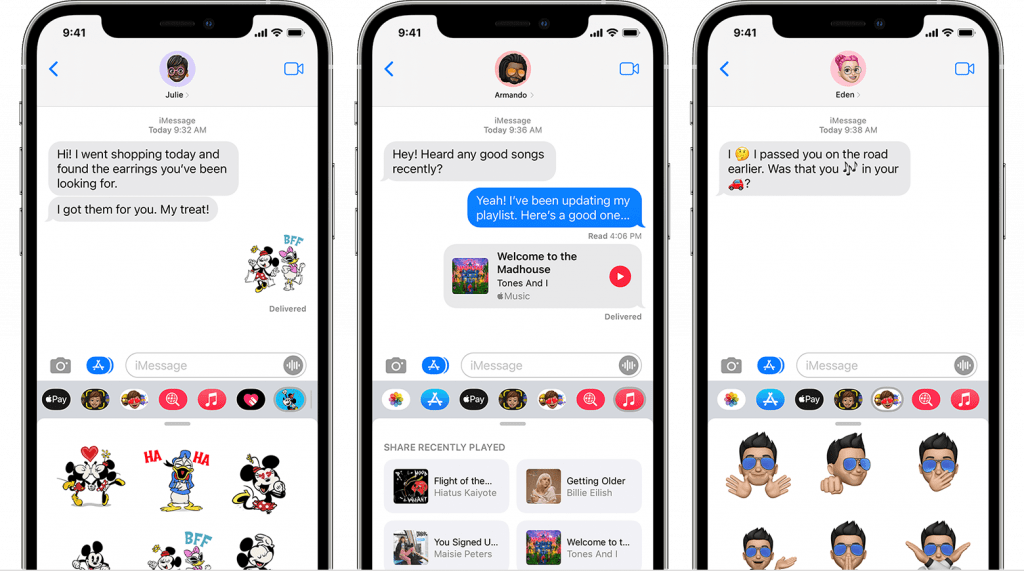

A exploração original da NSO Group exigia que o usuário clicasse em um link, diferentemente da técnica da ForcedEntry, que não exige nenhuma interação por parte da vítima. Com uso de código dos anos 90 para processar texto em imagem, a proprietária do spyware Pegasus aproveitou como a plataforma de mensagens da Apple, o iMessage, interpreta arquivos como GIFs para abrir um PDF malicioso. Além disso, a NSO usou táticas para contornar as proteções implementadas pela Apple nos últimos anos, sendo capaz de instalar o spyware com sucesso e implantar o Pegasus.

Imagem: Apple/Divulgação

Uma vez instalado com sucesso, o malware consegue configurar o próprio ambiente virtualizado e executar um código tipo JavaScript, sem estar conectado a um servidor externo para isso. A partir daí, o atacante tem total acesso ao telefone da vítima: senhas, microfone, câmera, áudio, localização, agenda de contatos entre outros.

Imagem: TheDigitalArtist/Pixabay

O exploit baseado no iMessage da NSO Group foi capturado pela Citizen Lab no início do ano após ser usado contra uma ativista saudita. Segundo os pesquisadores do Project Zero, é extremamente difícil de detectá-lo e é “uma arma contra a qual não há defesa”.

Comentários