EnemyBot: nova variante do malware visa agora servidores CMS e dispositivos Android

Atacantes adicionaram recentemente exploits de VMware e F5 BIG-IP, segundo análise de pesquisadoresBy - Liliane Nakagawa, 2 junho 2022 às 20:20

Os autores por trás da botnet EnemyBot têm adicionado exploits para falhas críticas de serviços como VMware e F5 BIG-IP, recentemente reveladas em servidores web, sistemas de gerenciamento de conteúdo, dispositivos de Internet of Things (Internet das Coisas) e dispositivos Android.

De acordo com um relatório da AT&T Alien Labs, a mais recente variante do malware incorpora exploits de 24 vulnerabilidades — a maioria delas críticas —, porém algumas sem o número de identificação CVE, o que dificulta ainda mais o trabalho de mitigação de profissionais de defesa.

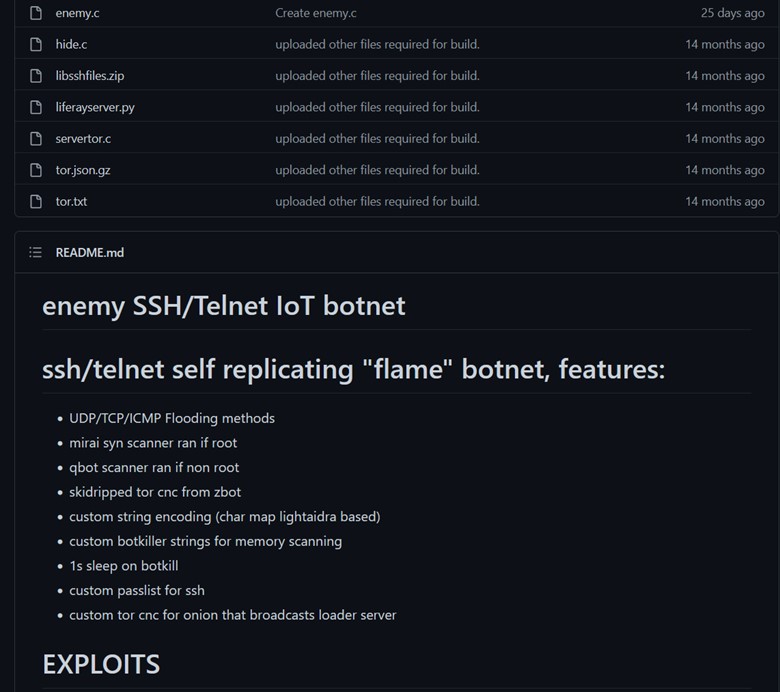

O EnemyBot é uma botnet que reúne códigos originais de múltiplos pedaços de malware — entre eles Mirai, Qbot, e Zbot — e com propósito principal são ataques de negação de serviço distribuídos (DDoS) bem como escanear novos dispositivos-alvo para infectá-los, segundo o repositório do malware no GitHub.

Página do EnemyBot no GitHub. Imagem: reprodução/GitHub

Embora a descoberta da botnet seja relativamente recente, análises de novas amostras realizadas pela Fortinet em abril, portanto um mês depois da descoberta pela Securonix, mostraram que o EnemyBot havia integrado mais de uma dúzia de falhas de arquitetura de processadores.

Adições da nova variante do malware

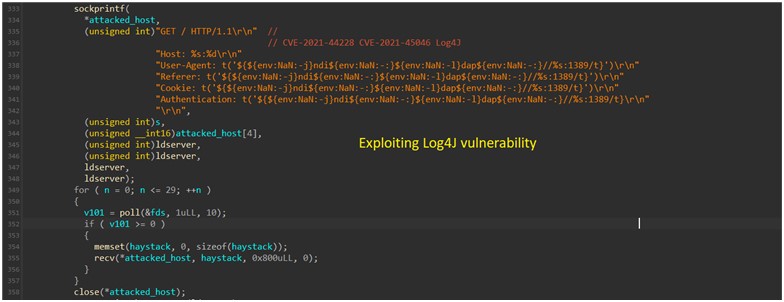

No mês da descoberta do EnemyBot, a maioria dos exploits atacavam falhas relacionadas a roteadores e dispositivos IoT. CVE-2022-27226 (iRZ) e CVE-2022-25075 (TOTOLINK) estavam entre as mais recentes, enquanto a Log4Shell sendo uma das mais notáveis.

Explorando a vulnerabilidade da Log4J. Imagem: AT&T Alien Labs

Para a nova variante, o grupo por trás da ameaça incluiu exploits para as seguintes vulnerabilidades:

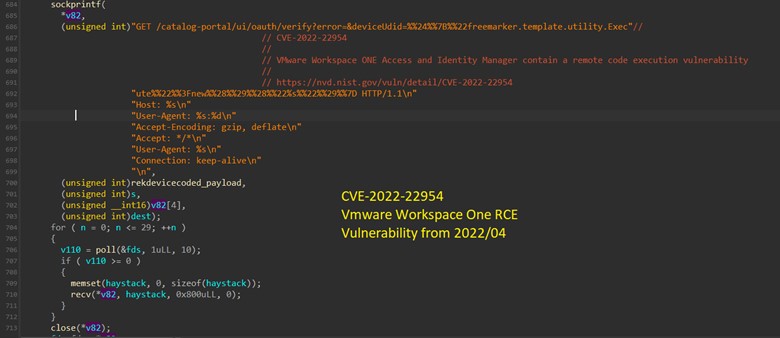

- CVE-2022-22954: Falha crítica (CVSS: 9.8) de execução de código remoto impactando o VMware Workspace ONE Access e o VMware Identity Manager. A exploração PoC (prova de conceito) foi disponibilizada em abril de 2022.

Explorando a vulnerabilidade do VMWare Workspace ONE. Imagem: AT&T Alien Labs

- CVE-2022-22947: Falha de execução de código remoto do Spring (Spring4Shell), corrigida como zero-day em março de 2022, e alvo em massa durante todo o mês de abril de 2022.

- CVE-2022-1388: Falha crítica (CVSS: 9.8) de execução de código remoto com impacto na F5 BIG-IP, ameaçando pontos finais vulneráveis com apossar-se do dispositivo. Os primeiros PoCs apareceram na natureza em maio de 2022, e a exploração ativa começou quase imediatamente.

Os pesquisadores da AT&T Alien Labs também destacaram o comando RSHELL, usado para criar uma shell inversa no sistema infectado, entre os comandos suportados pela nova versão do malware. Em outras palavras, o RSHELL permite que o autor contorne as restrições de firewall e obter acesso à máquina comprometida.

Os comandos adicionados se somam aos vistos na versão anterior, o que oferece uma lista de opções aos ataques DDoS.

Keksec: grupo por trás do EnemyBot

Relatórios mostram que o Keksec, criado em 2016, é formado por atores experientes em desenvolvimento de botnets. Em novembro de 2021, pesquisadores do Qihoo 360 descreveram detalhadamente as atividades do Keksec, atribuindo ao grupo o desenvolvimento de botnets voltados para diferentes plataformas, como o Tsunami e Gafgyt (baseado em Linux), DarkIRC e DarkHTTP (baseados em Windows) e o Necro, escrito em Python, voltado para ambos os sistemas.

Descrição do desenvolvedor do EnemyBot. Imagem: AT&T Alien Labs

Ainda de acordo com os pesquisadores da AT&T, alguém provavelmente afiliado próximo ao grupo liberou o código-fonte do EnemyBot, tornando-o acessível a qualquer pessoa.

Embora haja uma atenção especial dos autores para com o malware ao adicionarem exploits assim que as vulnerabilidades surgem, as recomendações para proteção ainda incluem aplicar as atualizações assim que estiverem disponíveis, além do monitoramento tráfego de rede, incluindo conexões de saída.

Via BleepingComputer

Comentários