Electron Bot: malware do tipo backdoor clona jogos populares da Microsoft Store e controla perfis em mídias sociais

Jogos como 'Temple Run' e 'Subway Surfer' já foram detectados como maliciosos; de acordo com pesquisadores, 5 mil dispositivos já foram afetados pela ameaçaBy - Liliane Nakagawa, 1 março 2022 às 16:31

Pesquisadores têm detectado uma distribuição de malware com funcionalidade de backdoor se passando por jogos populares na Microsoft Store, loja oficial de aplicativos da Microsoft. De acordo com o relatório da Check Point Research (CPR), os atacantes podem usar o Electron Bot para obter controle total sobre a máquina da vítima. Ao todo, 5 mil dispositivos já foram infectados, com a maioria das vítimas se concentrando na Suécia, Bulgária, Rússia, Bermudas e Espanha.

Além disso, o backdoor suporta a execução de comandos remotos e interações em tempo real com objetivo de promover mídias sociais e aplicar a fraude por clique. Obtido por meio do controle de contas no Facebook, Google, YouTube e Sound Cloud, uma vez que o Electron Bot suporta registro de novas contas e ações — likes e comentários — nessas plataformas.

Imagem: Check Point

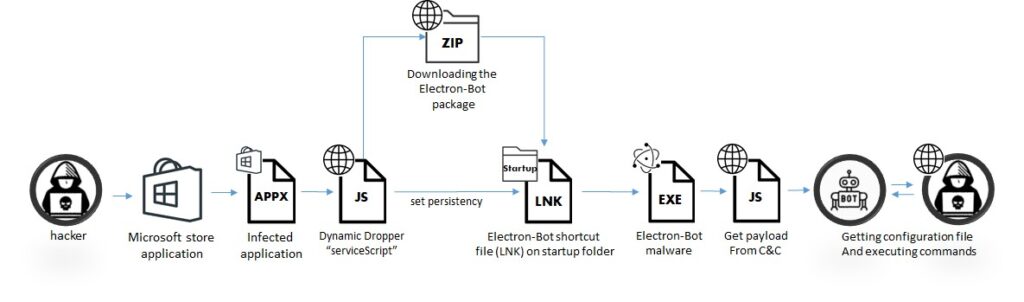

A cadeia de infecção do malware é semelhante à maioria das campanhas, a começar pela instalação de um aplicativo malicioso em uma fonte de software confiável como a Microsoft Store. No momento em que o usuário executa o jogo, um dropper JavaScript é carregado em segundo plano a partir dos servidores dos atacantes. Entre as ações executadas, incluem o download e a instalação do malware, que ganha persistência na pasta de inicialização.

Imagem: Check Point

Ao haver uma nova inicialização do sistema, o malware é executado e então estabelece conexão com o servidor C&C (Electron Bot[.]s3[.]eu-central-1[.]amazonaws.com ou 11k[.]online), recebendo a carga dinâmica JavaScript com um conjunto de funções de capacidade. Por fim, o C&C envia o script, o qual contém os comandos a serem executados.

Entre as principais capacidades do Electron Bot estão:

- Envenenamento SEO: um método de ataque no qual os atacantes criam sites maliciosos e usam táticas de otimização de mecanismos de busca para fazê-los aparecer de forma proeminente nos resultados da busca. Este método também é usado como um serviço de venda para promover a classificação de outros sites.

- Ad Clicker: uma infecção informática que roda em segundo plano e se conecta constantemente a sites remotos para gerar ‘cliques’ para publicidade, lucrando assim financeiramente com a quantidade de vezes em que um anúncio é clicado.

- Promover contas de mídia social: como perfis no YouTube e SoundCloud para direcionar o tráfego para conteúdo específico e aumentar as visualizações e os cliques de anúncios para gerar lucros.

Promover produtos online para gerar lucros com o clique do anúncio ou aumentar a classificação da loja para maiores vendas. - Payload do malware contém funções que controlam as contas de mídias sociais no Facebook, Google e Sound Cloud: ele pode registrar novas contas, fazer login, comentar e “curtir” outros posts.

Em relatório, os pesquisadores da CPR observaram também que a “estrutura Electron é usada pelo malware para imitar o comportamento humano de navegação e escapar das proteções do site.

Evolução do malware

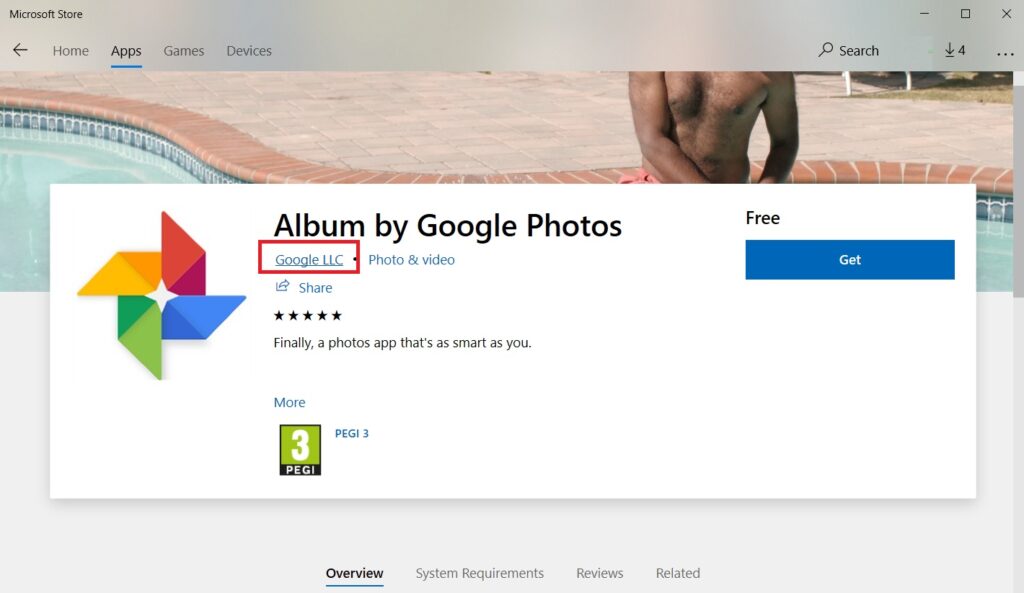

O Electron Bot foi descoberto pela primeira vez em 2018, em uma campanha de fraude de cliques em anúncios do Google LLC, na loja da Microsoft em um aplicativo com nome de “Album by Google Photos”.

Imagem: GeekLatest

Ao passar dos anos, os atacantes aperfeiçoaram o malware com novas características e técnicas construído em Electron, um framework voltado para aplicações desktop multiplataforma usando webscripts.

O framework combina o motor de renderização do Chromium e o runtime Node.js, dando capacidades de um navegador controlado por scripts como JavaScript.

Para evitar ser detectado, a maioria dos scripts que controlam o malware são carregados dinamicamente a partir dos servidores dos atacantes. Essa característica dá maior flexibilidade aos atores para modificarem a carga útil da ameaça e alterarem o comportamento de bots.

Jogos populares na Microsoft Store como distribuidor do malware

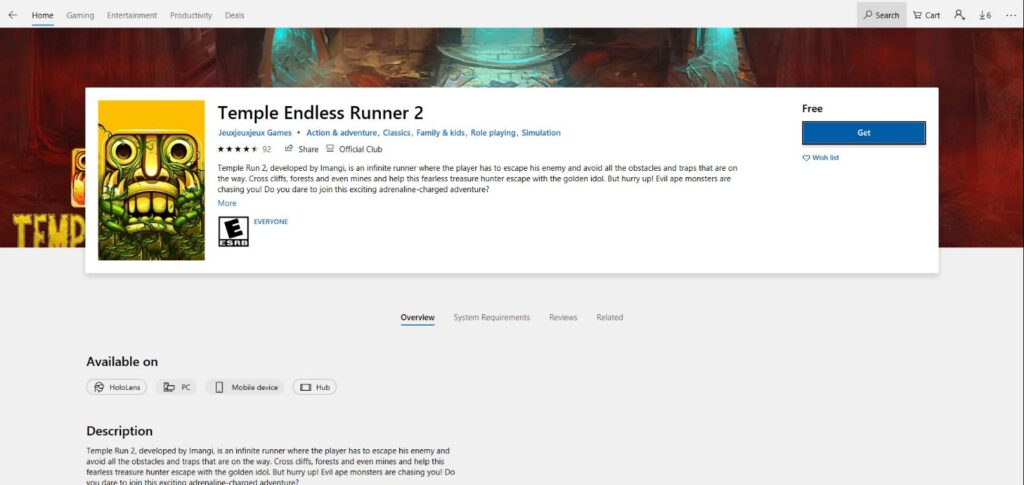

Os jogos identificados pela CPR apresentavam funcionalidades esperadas, com as atividades maliciosas ocorrendo em segundo plano. Ao exibir um comportamento insuspeito, o aplicativo ganha críticas positivas na loja da Microsoft. Os pesquisadores usam o exemplo do jogo ‘Temple Endless Runner 2’, publicado em 6 de setembro, mas que já acumula 92 reviews cinco estrelas na classificação.

Imagem: Check Point

Entre os editores confirmados que lançaram jogos maliciosos, se destacam os seguintes nomes:

- Lupy games

- Crazy 4 games

- Jeuxjeuxkeux games

- Akshi games

- Goo Games

- Bizzon Case

Apesar dos analistas da Check Point Research citarem uma lista de editores de jogos confirmados, os atores da ameaça atualizam constantemente as iscas, usando diferentes títulos de jogos e aplicativos para entregar payloads do malware às vítimas.

Com informações de BleepingComputer

Comentários