“Cometemos um erro”, admite Okta, por revelação tardia de violação de dados pelo grupo Lapsus$

Após anunciar conclusão das investigações na terça (22), grupo questionou a demora: "Mas os clientes só souberam hoje? Por que esperar tanto tempo?"By - Liliane Nakagawa, 28 março 2022 às 12:28

Após declarar, na semana passada, que 2,5% de seus clientes foram ‘potencialmente’ afetados pelo ataque cibernético do grupo Lapsus$, a fornecedora de serviços de autenticação admitiu, na sexta-feira (25), ter cometido um erro ao atrasar a divulgação da violação de dados ocorrida em janeiro, mais de dois meses depois.

Imagem: Tecmasters

De acordo com detalhes da do cronograma de incidentes e atividades de investigação da empresa, o hack do Lapsus$ teve origem na Sitel, um provedor terceirizado de serviços de suporte ao cliente da Okta. “Em 20 de janeiro de 2022, a equipe da Okta Security foi alertada de que um novo fator foi adicionado à conta Okta de um engenheiro de suporte ao cliente da Sitel. Este fator era uma senha”, explica a companhia.

Apesar de alegar que “essa tentativa individual não tenha sido bem sucedida”, a conta foi reiniciada e a Sitel notificada. Após o incidente, a terceirizada contratou uma empresa forense para realizar uma investigação, conta a Okta.

Na ocasião, o envolvimento de uma empresa forense para investigar o incidente e preparar um relatório deu à fornecedora uma garantia momentânea de que o assunto não exigia mais escalonamento. “Naquele momento, não reconhecemos que havia um risco para a Okta e nossos clientes. Deveríamos ter mais informações ativas e agressivas da Sitel. À luz das evidências que reunimos na última semana, é claro que teríamos tomado uma decisão diferente se estivéssemos de posse de todos os fatos que temos hoje”, diz Okta.

Grupo Lapsus$ questiona demora

Na terça-feira (22), após a Okta anunciar a conclusão das investigações sobre o incidente, o grupo que reivindicou o ataque questionou, dentre outros detalhes da declaração da companhia, a demora em divulgar o vazamento de dados. “Mas os clientes só souberam hoje? Por que esperar tanto tempo?”, escreveu.

Imagem: Tecmasters

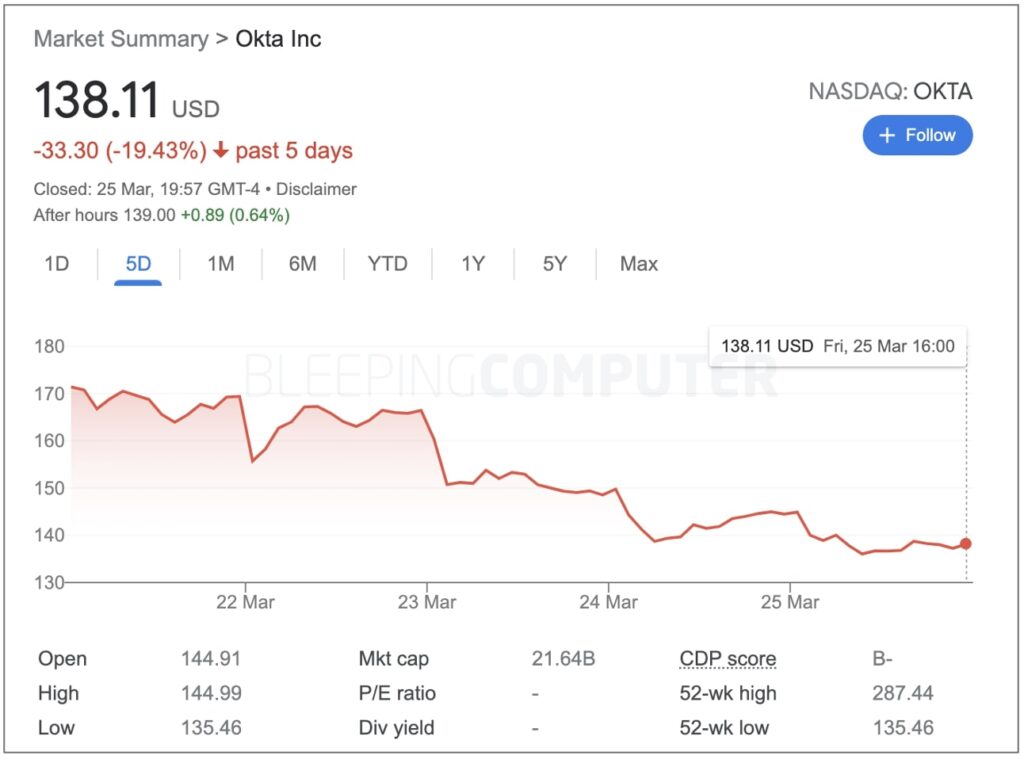

Ações da Okta caem quase 20%

O mercado de ações também sentiu a revelação casual da Okta sobre o incidente cibernético ocorrido em janeiro. Em menos de uma semana, o valor das ações da companhia viram a queda de quase 20% após as notícias relatarem a violação de dados envolvendo a empresa estadunidense.

Okta refuta alegação do grupo ter tido acesso “superuser/admin”

Inicialmente, o CEO da Okta, Todd McKinnon, havia rotulado o incidente como “tentativa” dos atores da ameaça de comprometer a conta de um engenheiro de suporte. Entretanto, mais tarde, a companhia assumiu que 2,5% ou especificamente 366 clientes foram impactados pelo incidente cibernético.

Assim como relatada na resposta do grupo à declaração da companhia, o atacante obteve acesso ao Remote Desktop (RDP) ao laptop de um engenheiro de suporte da Sitel.

Entretanto, de acordo com a fornecedora, os engenheiros de suporte da Sitel, têm acesso limitado aos ingressos e sistemas de suporte Jira, mas estão restritos a baixar, criar ou apagar registros de clientes. “Os engenheiros de suporte são capazes de facilitar a redefinição de senhas e fatores de autenticação multifator para os usuários, mas não podem escolher essas senhas”, explica Okta.

Em relação a alegação do grupo Lapsus$ de obter acesso “superuser/admin”, a empresa refutou esclarecendo que o acesso obtido pelos atores da ameaça permaneceu limitado a uma ferramenta de suporte interno da Okta, a qual não é sinônimo de acesso “superadmin” que dá acesso completo a todos os usuários e ativos do sistema.

A Okta explicou que a aplicação usada pelos engenheiros da Sitel é construída com “menos privilégios em mente” para garantir que os engenheiros de suporte tenham apenas o acesso específico que necessitam para desempenhar suas funções.

Com informações da BleepingComputer

Comentários