B1txor20: novo malware de Linux usa expoits da Log4J e tunelamento DNS para comunicação

Além das características tradicionais de backdoor, o malware carrega funções de abertura de proxy Socks5, download e instalação remota de rootkitBy - Liliane Nakagawa, 21 março 2022 às 14:17

Um backdoor para plataforma Linux tem sido descoberto recentemente por pesquisadores do Laboratório de Pesquisa de Segurança de Rede Qihoo 360 (360 Netlab). O malware usa rootkits, criando shells reversos e atua como proxy de tráfego web para roubar informações principalmente de dispositivos de arquitetura de CPU Linux ARM, X64.

Apelidado de B1txor20 pelos pesquisadores, a botnet usa expoits visando a vulnerabilidade da biblioteca de registro do Apache Log4J para infectar novos hosts.

O malware foi descoberto em 9 de fevereiro, quando a primeira amostra ficou presa em um dos sistemas de honeypot da 360 Netlab. Nesse momento, os pesquisadores capturaram até quatro amostras que continham, além de funções tradicionais de backdoor, abertura de proxy Socks5, e download e instalação remota do rootkit.

Tunelamento DNS para ocultar o tráfego de comunicação C2

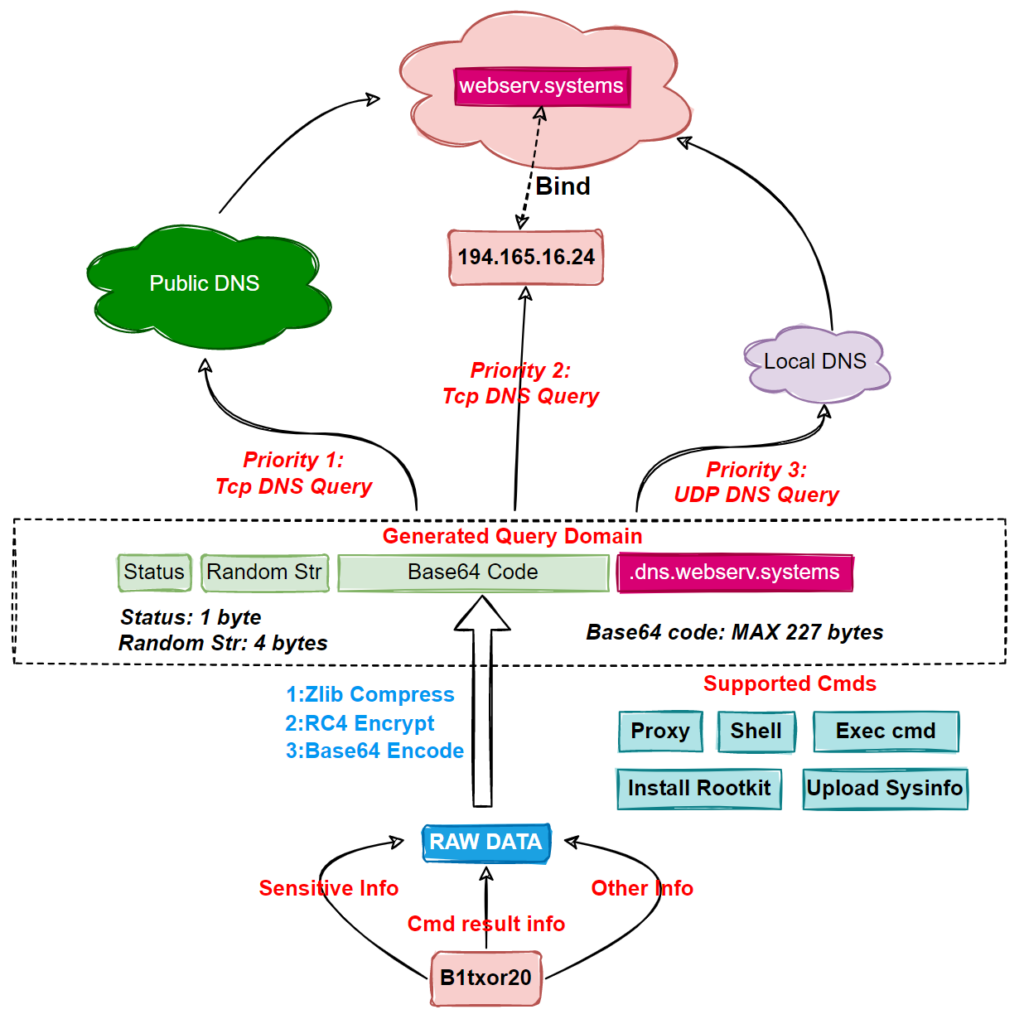

Uma das características do malware que chama a atenção é o uso de tunelamento DNS para estabelecer comunicação com o servidor C2 (comando e controle). Ainda que antiga, a técnica é confiável e usada para explorar o protocolo DNS para túneis de malware e dados via consultas DNS.

Imagem: 360 Netlab

“O Bot envia as informações sensíveis roubadas, os resultados da execução do comando e qualquer outra informação que precise ser entregue, após ocultá-la usando técnicas específicas de codificação, ao C2 como uma solicitação DNS”, explicam os pesquisadores. “Após receber a solicitação, C2 envia a carga útil para o Bot como uma resposta à solicitação DNS. Desta forma, Bot e C2 conseguem a comunicação com a ajuda do protocolo DNS”.

Os pesquisadores da 360 Netlab observaram a inclusão de um conjunto amplo de recursos ao malware, apesar de nem todos estarem habilitados. Eles acreditam que ainda haja problemas e os criadores da ameaça ainda estejam melhorando o desenvolvimento para usá-los futuramente.

Expoits contínuos da Log4j

Assim como outras famílias de malwares, o B1txor20 também se aproveita da falha na biblioteca Log4J. “Desde que a vulnerabilidade da Log4J foi exposta, vemos cada vez mais malware saltando sobre o vagão, Elknot, Gafgyt, Mirai são todos muito familiares”, acrescentam os pesquisadores da 360 Netlab.

Em dezembro, eles detectaram os atores da ameaça explorando a falha na biblioteca de registro para infectar dispositivos Linux com os malwares dedicados à plataforma Mirai e Muhstik.

Além disso, pesquisadores revelam que os botnets foram vistos “recrutando” dispositivos e servidores IoT para implantar mineradores de moedas criptográficas e realizar ataques DDoS em larga escala.

No início do mês, a empresa de segurança cibernética Barracuda confirmou as informações do relatório da Netlan 360, advertindo que eles também detectaram vários payloads visando vulnerabilidades da Log4j, com variantes de botnets Mirai alavancadas para DDoS e mineradores em maior parte.

Via BleepingComputer

Comentários