Ransomware Conti planeja ataques furtivos ao firmware da Intel

Embora o grupo tenha anunciado o fim das operações, uma PoC chegou a ser criada para substituir o flash e obter execução do modo de gerenciamento do sistemaBy - Liliane Nakagawa, 8 junho 2022 às 22:06

Ao analisar conversas vazadas da operação ransomware Conti, pesquisadores descobriram que equipes do grupo estavam desenvolvendo hacks baseado em firmwares, mais especificamente em chipsets da Intel.

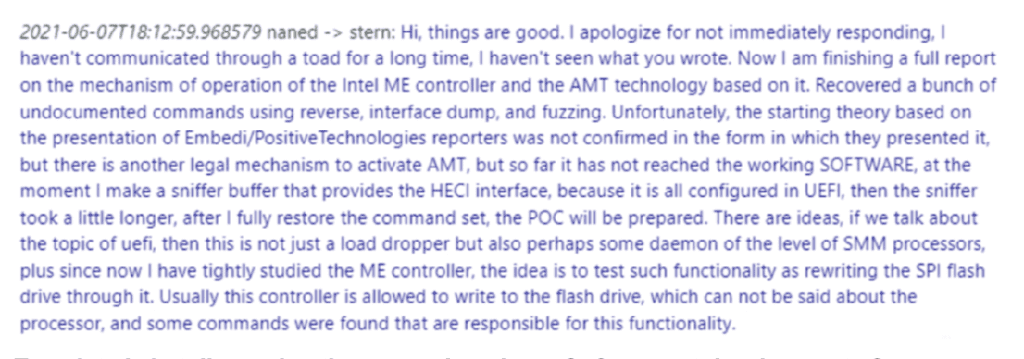

Trecho traduzido para o inglês do bate-papo vazado. Imagem: Eclypsium

Os desenvolvedores do grupo criaram um código de prova de conceito (PoC) alavancando o Mecanismo de gerenciamento Intel (ME) — microcontrolador físico incorporado no interior dos chipsets Intel que roda um microOS para fornecer serviços fora da banda — para subscrever o flash e obter execução do SMM (System Management Mode).

O Conti estava em busca do ME para encontrar funções e comandos ainda não documentados passíveis de serem aproveitados. Desta forma, o grupo poderia acessar a memória flash que hospeda o firmware UEFI/BIOS, para contornar proteções e fazer execuções arbitrárias de código em um sistema comprometido.

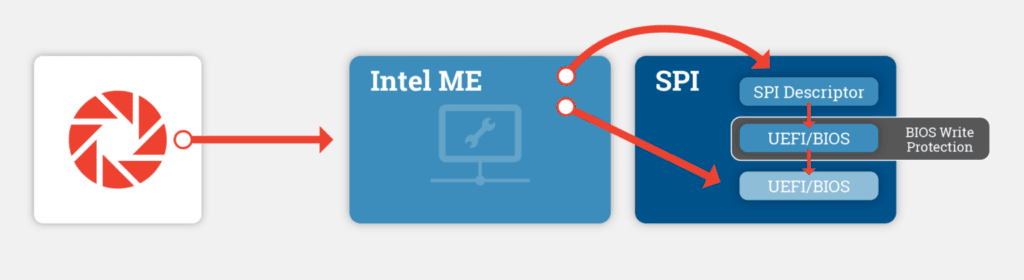

Imagem: Eclypsium

Vale lembrar que, ao contrário do módulo do TrickBot que visava falhas de firmware UEFI para auxiliar as infecções do Conti e mais tarde empreendidas pelo grupo, as descobertas da Eclypsium indicam que os engenheiros estavam empenhados em descobrir novas falhas desconhecidas no microcontrolador.

Finalmente, ao descarregar um implante no código SMM, o grupo poderia agir com nível de privilégio mais alto do sistema (ring-0) sem ser detectado por ferramentas de segurança do sistema operacional.

Ataques furtivos ao firmware da Intel

Um ataque a firmware passa primeiro pelo acesso ao sistema por um caminho comum: como uso de phishing, exploits ou ataque à cadeia de suprimentos.

Após os atacantes comprometerem o ME, a etapa seguinte se baseia em regiões OOP (fora de proteção) nas quais há permissão de acesso, dependendo da implementação do Mecanismo de gerenciamento Intel e de várias outras restrições ou proteções.

Estas poderiam ser o acesso para sobrescrever o descritor do SPI ou mover a UEFI/BIOS para fora da área protegida ou acesso direto à região do BIOS, de acordo com os pesquisadores da Eclypsium.

Caso o Mecanismo de gerenciamento Intel não tenha acesso a nenhum deles, os agentes da ameaça ainda poderiam recorrer ao ME para forçar um boot por mídia virtual e desbloquear as proteções PCH que sustentam o controlador SPI.

Esse fluxo de ataque poderia ser utilizado pelo Conti para bloquear sistemas permanentemente, obter persistência, evitar detecções do antivírus, e detecção e resposta do endpoint (EDR), contornando a segurança do sistema operacional.

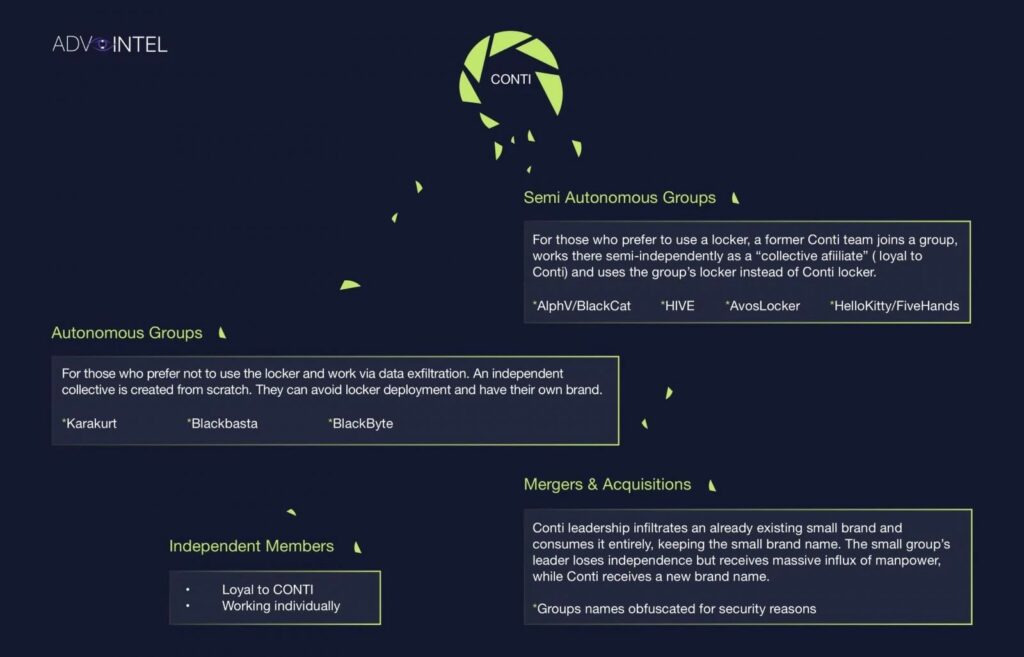

Imagem: Advanced Intel

Embora o grupo de ransomware Conti tenha anunciado o fim das operações em maio, os membros ainda trabalham para conduzir ataques em grupos menores e autônomos. Além disso, o código já desenvolvido pelos engenheiros continua a existir, o que não descarta as chances de ser empregado em ataques reais. As possibilidades são inúmeras.

Para se proteger, é importante que as atualizações disponíveis de firmware para hardware sejam devidamente instaladas, bem como o monitoramento do ME para mudanças na configuração e a verificação regular da integridade do flash do SPI.

Via BleepingComputer

Comentários