Pesquisador invade terminal de satélite da Starlink com modchip de US$ 25

Metodologia usada para invasão foi apresentada durante uma palestra do pesquisador na Black Hat; componentes e códigos utilizados foram compartilhados no GitHubBy - Liliane Nakagawa, 18 agosto 2022 às 9:45

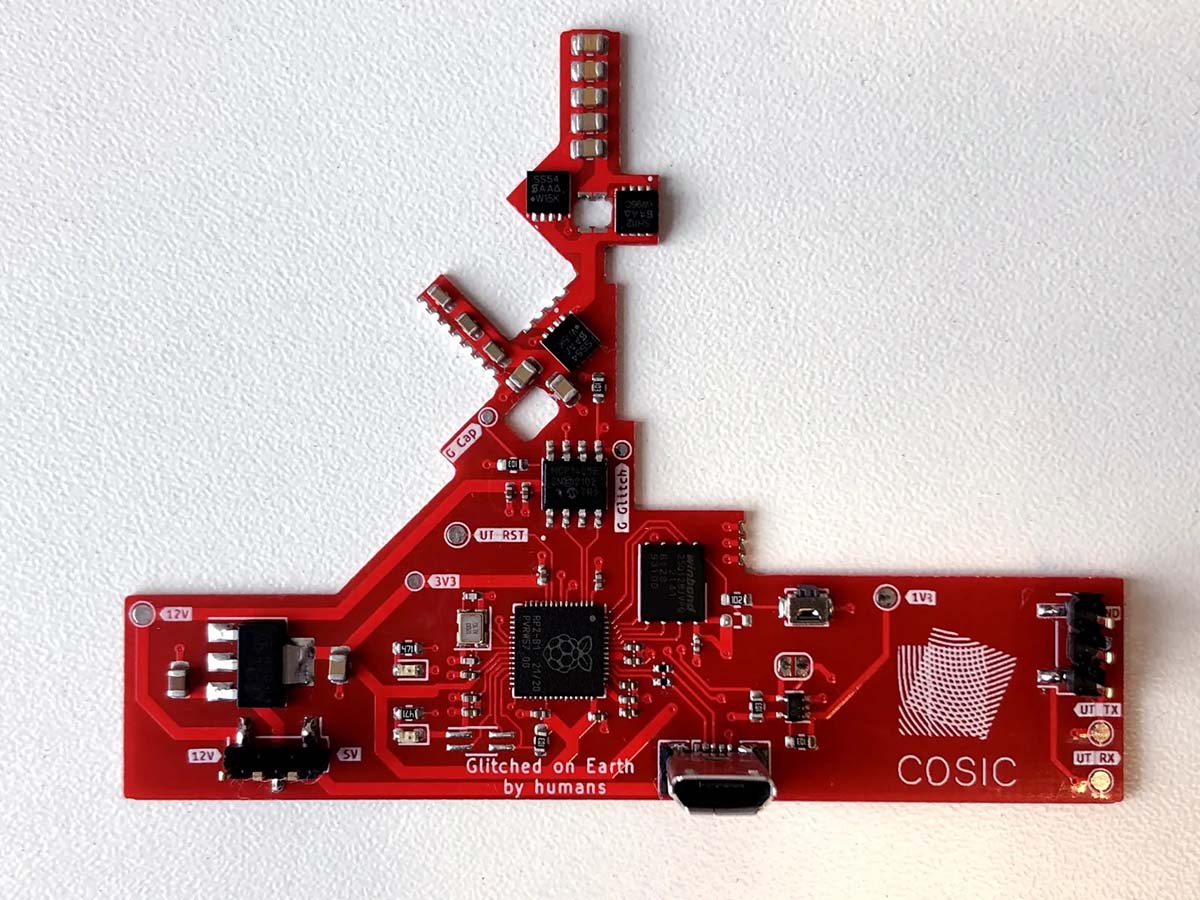

Um pesquisador de segurança da Universidade KU Leuven na Bélgica revelou que é possível assumir completamente os terminais de satélite da Starlink (‘Dishy McFlatface‘) usando apenas um placa de circuito open source modificada em casa (modchip) de US$ 25.

Os detalhes da façanha foram compartilhados na última quinta-feira (11), durante a palestra de Lennert Wouters na Black Hat, conferência de segurança que acontece anualmente em Las Vegas, nos Estados Unidos.

I am excited to announce that our talk "Glitched on Earth by humans" will be presented at @BlackHatEvents!

I will cover how we glitched the Starlink User Terminal SoC bootrom using a modchip to obtain root.This might be the first tweet sent through a rooted Starlink UT! #BHUSA pic.twitter.com/0XMMIidEKk

— Lennert (@LennertWo) May 19, 2022

Com o gadget barato foi possível contornar o sistema de segurança da Starlink, dando acesso a funções de controle. A vulnerabilidade foi descoberta por Wouters no ano passado e já informada à SpaceX, responsável por operar os satélites de órbita baixa.

A falha foi corrigida com uma atualização do firmware, o que “faz o ataque mais difícil, porém não impossível de executar”, de acordo com o pesquisador.

Imagem: Reprodução/Starlink

Tanto o código quanto os detalhes dos componentes usados por Wouters foram código usado foi disponibilizado. Segundo ele, isso permitirá que outras pessoas possam construir os próprios modchips – já que o desenvolvimento do hardware levou uma “quantidade significativa de tempo” de pesquisador. Ao serem instalados no hardware da SpaceX, eles poderão desbloquear o equipamento de satélite de banda larga e procurar por bugs adicionais de segurança no dispositivo e possivelmente na rede, além de brincar com a configuração e descobrir novas funcionalidades.

“Espero que outras pessoas comecem a cometer erros no terminal do usuário Starlink e comecem a olhar para a infraestrutura da rede”, disse ele, acrescentando que mexer com os formadores de feixe digitais e atualizar seu firmware é outra possibilidade.

“Você também poderia tentar redirecionar os terminais de usuário, então talvez você pudesse usar dois terminais de usuário para implementar ponto a ponto [comunicações] ou algo parecido”, acrescentou.

Como funciona o ataque

O primeiro passo da façanha de Wounters foi comprometer a caixa preta usando o ataque de falha de injeção de voltagem durante a execução do ROM bootloader system-on-chip, o que permitiu ao pesquisador contornar a verificação da assinatura do firmware e executar código no terminal. Tudo foi realizado em condições ideais, com vários componentes eletrônicos para auxiliar.

Para remover a grande cobertura metálica da parabólica e acessar seus componentes internos, por exemplo, ele usou uma combinação de “pistola de calor, ferramentas para bisbilhotar, álcool isopropílico e muita paciência”. A abertura do prato permitiu a Wounters entender como ela inicia e baixa o firmware.

Já para projetar o modchip, composto por um microcontrolador Raspberry Pi, armazenamento flash, interruptores eletrônicos e um regulador de voltagem, foi preciso primeiro escanear o prato da Starlink, uma vez que o ataque requer a soldagem do hardware sobre o prato e a conexão usando alguns fios.

Imagem: Lennert Wouters

Para acesso ao software da parabólica, um sistema personalizado que usa ataque de falha de injeção de voltagem foi usado para contornar as proteções de segurança. Quando ligado, o prato usa uma série de diferentes estágios de bootloader. O ataque usado por Wounters executa a falha contra o bootloader ROM (primeiro nível), que é queimado e, consequentemente, não pode ser atualizado. Por fim, é implantado o firmware ligado em bootloaders posteriores, o que permite assumir o controle da parabólica.

“De um ponto de vista de alto nível, há duas coisas óbvias que você poderia tentar atacar: a verificação da assinatura ou a verificação do hash”, diz Wouters. A falha funciona contra o processo de verificação de assinatura. “Normalmente você quer evitar os curtos-circuitos”, diz ele. “Neste caso, fazemos isso de propósito”.

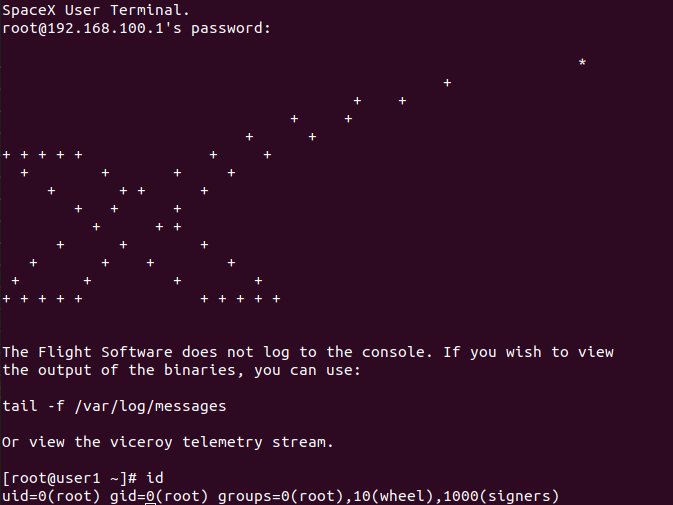

Ao conseguir o acesso de super usuário (UT), o atacante consegue fazer praticamente tudo: desde implantar um malware, editar configurações ou mesmo desligar as comunicações. No caso do pesquisador, a vulnerabilidade foi usada para enviar um tweet do UT da Starlink anunciando a palestra na Black Hat.

Imagem: Reprodução/Lennert Wouters

“Do ponto de vista da segurança, este é um produto bem projetado”, disse Wouters no palco. “Não havia nada óbvio – pelo menos para mim – de algo que estivesse ao alcance”.

Ao conseguir realizar um o ataque de canal lateral bem sucedido, ele entrou em contato com a SpaceX, notificando à equipe de segurança que havia conseguido acesso root do terminal. Neste momento, a Starlink ofereceu acesso ao software do dispositivo em nível de pesquisador, conta Wounters, que declinou a oferta por ter ido muito fundo no trabalho e por querer construir o modchip.

Bug bounty da Starlink

O programa de recompensa por falhas da SpaceX oferece até US$ 25 mil aos que demonstrarem as piores vulnerabilidades em produtos da empresa. No PDF de seis páginas compartilhado após a palestra de Wounters, a Starlink explica como assegura seus sistemas.

A empresa de Elon Musk também reiterou que esse tipo de ataque necessita de acesso físico a um terminal do usuário e que o processo de travamento só é afetado por esse dispositivo. Em geral, outras partes mais amplas do sistema Starlink. “Os usuários normais do Starlink não precisam se preocupar se este ataque os afetará, ou tomar qualquer ação em resposta”, disse.

Na DEF CON de 2015, outro pesquisador demonstrou falhas graves ao obter acesso root de veículos Tesla Model S, permitindo brincar com o carro. Em maio, o blog KaBuM! noticiou outra falha que acomete outros dois modelos da fabricante de automóveis, além de fechaduras inteligentes, ao usar ataque de retransmissão.

Com informações de Wired e The Register

Comentários