Atacantes começam a explorar falha zero-day 15 minutos após divulgação

Esse é o tempo que administradores e profissionais de segurança têm para corrigir falha exposta; em 40% dos casos, atores de ameaças usaram phishing pra obter acesso inicialBy - Liliane Nakagawa, 30 julho 2022 às 10:40

Um quarto de hora: esse é o tempo que administradores têm para corrigir falhas críticas antes que elas sejam exploradas por atores de ameaças, segundo o relatório da empresa de cibersegurança Palo Alto Networks.

Como os profissionais de segurança e administradores de sistemas e de redes, atacantes também monitoram constantemente os boletins informativos de software, aguardando o anúncio de uma nova vulnerabilidade, que pode dar a eles acesso facilitado à rede corporativa ou intrusão por acesso remoto, de acordo com o Incident Response Report da Unit 42.

Imagem: Gorodenkoff/Shutterstock.com

“O 2022 Attack Surface Management Threat Report descobriu que os atacantes normalmente começam a varrer em busca de vulnerabilidades dentro de 15 minutos após um CVE ser anunciado”, afirma o post no blog que acompanha o relatório.

Além dos invasores mais experientes que podem tentar explorar o bug, a varredura pode ser realizada por atacantes menos qualificados, e a descoberta parar em fóruns da dark web, encontrando atores mais capazes aproveitar a falha.

Os pesquisadores também observaram que os ataques após a revelação de uma vulnerabilidade crítica estão cada vez mais rápidos com o passar dos anos, aumentando a pressão sobre os defensores das organizações.

O relatório toma como exemplo a CVE-2022-1388, revelada em 4 de maio. Um bug não autenticado de execução de comando remoto que impacta produtos F5 BIG-IP. De acordo com a Unit 42, 10 horas após a revelação, tinham sido detectadas 2.552 tentativas de varredura e exploração.

Imagem: SynthEx/Shutterstock.com

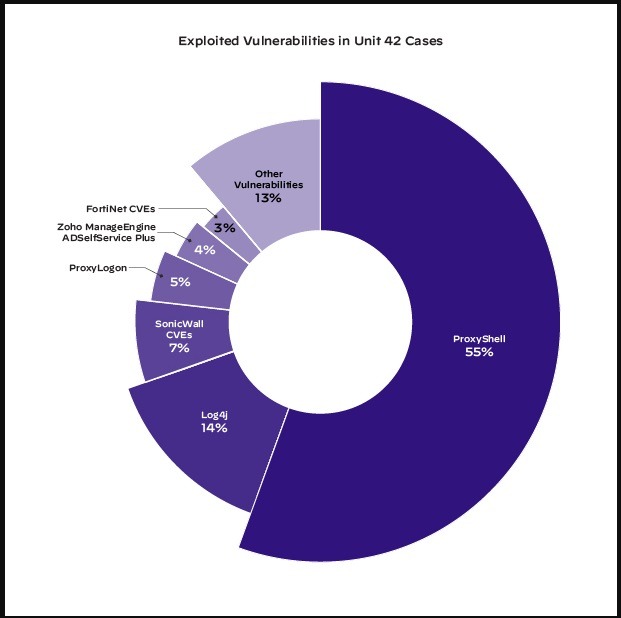

Campeões de exploração em 2022

No primeiro trimestre do ano, a cadeira de exploração ‘ProxyShell’ liderou entre os incidentes de exploração registrados, como o total de 55%, de acordo com dados coletados pela Palo Alto. Trata-se de um ataque explorado por encadeamento das vulnerabilidades CVE-2021-34473, CVE-2021-34523 e CVE-2021-31207.

Embora tenha sido o perfeito “nightmare before christmas” de muitos programadores, o Log4Shell ocupou a segunda posição da lista, com 14%. Os vários CVEs da SonicWall responderam por 7%, ProxyLogon com 5%, com o RCE no Zoho ManageEngine ADSelfService Plus vindo logo depois, explorado por 3% dos casos.

Imagem: Reprodução/Unit42

A partir dos números acima é possível concluir que o volume maior das explorações correspondem a falhas semi-anuais, não as mais recentes. Isso ocorre por várias razões, entre elas o tamanho da superfície de ataque, a complexidade da exploração e o impacto prático.

E não só, sistemas mais valiosos e melhor protegidos, cujos administradores são rápidos para aplicar atualizações de segurança são alvo de zero-day ou ataques que se desdobram imediatamente após a divulgação da falha.

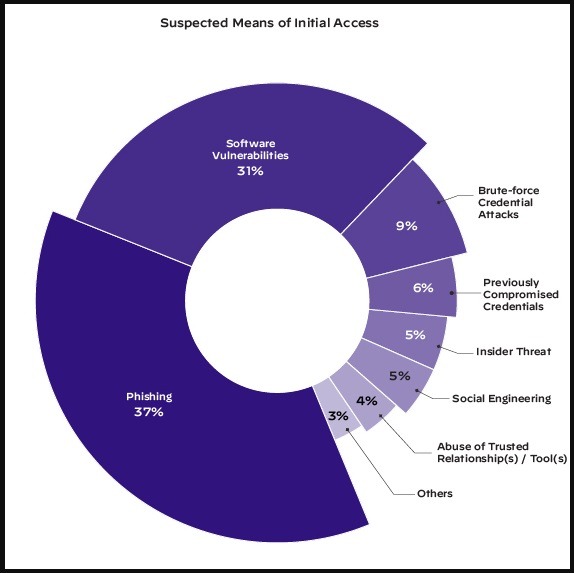

Primeiro acesso

O relatório da Unit 42 também destaca que as vulnerabilidades de software para violações iniciais da rede correspondem a um terço do método utilizado.

Na maioria dos casos, o phishing foi o meio preferido para obter acesso inicial, com 37%. A força bruta e uso de credenciais comprometidas foram as escolhas em 15% dos casos.

Imagem: Reprodução/Unit42

A engenharia social contra funcionário privilegiados ou prática de subordo de pessoas internas em troca do acesso à rede correspondeu a 10% das invasões.

Medidas cautelares

Embora haja uma tensão cada vez maior sobre os profissionais de defesa, que precisam estar atualizados com as últimas ameaças de segurança e problemas de sistemas operacionais, há medidas cautelares que podem atenuar a pressão adicional.

Imagem: Tecmasters/Shutterstock.com

Segundo o relatório, é muito importante manter os dispositivos offline, se possível expô-los apenas à conexão através de VPNs confiáveis ou outros gateways de segurança. A restrição de acesso aos servidores não apenas reduzem o risco de exploits, mas podem fornecer tempo adicional para aplicar as correções adequadas antes mesmo das vulnerabilidades possam se tornar alvos internos.

Via BleepingComputer

Comentários