Quando o modo ‘mudo’ realmente não é mudo: botões silenciadores são confiáveis, afinal?

Em alguns aplicativos populares, a existência dele dá apenas a falsa sensação de privacidade ao usuário, além de representar riscos à segurança deleBy - Liliane Nakagawa, 18 abril 2022 às 16:19

Pressionar o botão de ‘mute’ em uma videoconferência (VCA) realmente corta a entrada de áudio como muitos pensam? Para muitos, um novo estudo com aplicativos populares pode surpreender: o botão de silêncio não impede que o áudio seja captado e transmitido, de forma contínua e periódica, aos servidores desses programas.

A atividade que não está documentada nas políticas de privacidade desses aplicativos contribui ainda mais com a compreensão deficiente de como esses sistemas funcionam, assumindo que a entrada de áudio nada ouve quando ‘mutada’.

O estudo com 223 usuários de VCA, sobre as suas respectivas expectativas do modo mudo, foi conduzido pelos pesquisadores da Universidade de Wisconsin-Madison e da Universidade Loyola em Chicago, que publicaram um artigo mostrando os resultados.

Para 77,5% dos entrevistados, é inaceitável que aplicativos continuem a acessar o microfone e possivelmente coletar dados quando o modo mudo estiver ativo.

Quando o modo mudo não é tão mudo assim

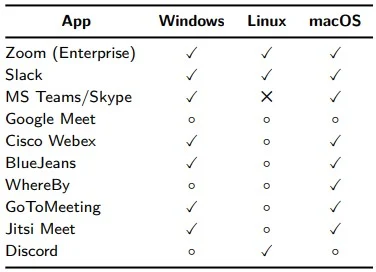

Para determinar que tipo de dado que cada aplicativo coleta, os pesquisadores realizaram uma análise binária completa dos softwares selecionados. Nesta fase do estudo, foram considerados o Zoom, Slack, MS Teams/Skype, Google Meet, Cisco Webex, BlueJeans, WhereBy, GoToMeeting, Jitsi Meet, e Discord.

Clientes VCA testados – o círculo representa a versão web. Imagem: wiscprivacy

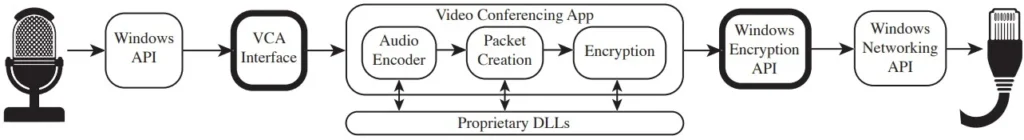

A equipe rastreou o áudio bruto transmitido dos aplicativos para o driver de áudio do sistema operacional subjacente e, por fim, para a rede. Desta forma, seria possível determinar quais mudanças realmente ocorreram quando um usuário pressiona ‘mudo’.

Os pesquisadores descobriram que não importava o status do mudo, todos os aplicativos ocasionalmente coletavam os dados de áudio, exceto para clientes web que usavam o recuso de mudo do software do navegador. Nos demais casos, os aplicativos coletavam áudio intermitentemente por razões pouco claras ou funcionais.

O Zoom, provavelmente um dos aplicativos de videoconferência mais popular no mundo, foi pego rastreando ativamente as falas de usuários enquanto o botão mudo estava ativo.

Fluxo de dados de áudio VCA no Windows 10. Imagem: wiscprivacy

Entretanto, o pior dos casos, segundo o estudo, foi do Cisco WebEx, ao continuar enviando os dados de áudios brutos do microfone do usuário para os servidores do fornecedor exatamente como se tivesse ativo, ignorando completamente o pressionamento do botão mudo.

“Nossas conclusões sugerem que, ao contrário da declaração da política de privacidade, a Webex monitora, coleta, processa e compartilha com seus servidores dados de áudio, enquanto o usuário é silenciado”, lê-se no documento técnico que dá suporte ao estudo.

“Para informar a Cisco sobre os resultados de nossa investigação, abrimos uma divulgação responsável com a Cisco sobre nossas conclusões”. A partir de fevereiro de 2022, a equipe de engenharia Webex e a sua equipe de privacidade vão trabalhar ativamente para resolver este problema”.

Microfone aberto: um problema de segurança

Além do aspecto das falsas expectativas de privacidade dos usuários serem deixadas de lado, problemas de segurança começam a surgir a partir desse comportamento.

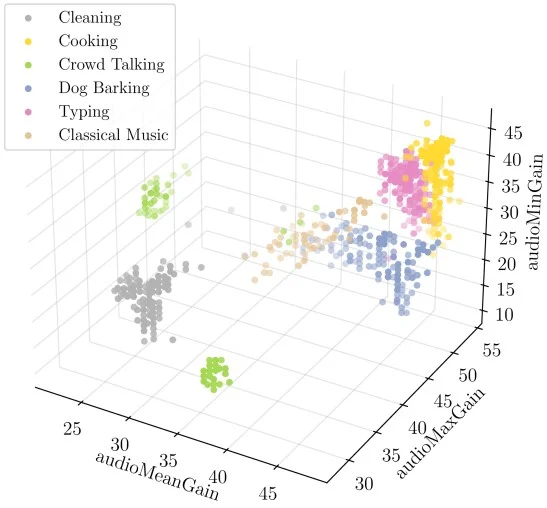

Mesmo que alguns coletem áudios limitados quando silenciados, os pesquisadores descobriram que é possível usar esses dados para decifrar o que o usuário está fazendo em 82% do tempo, usando o algoritmo simples de aprendizagem de máquina.

Clusters de classificação de dados de áudio. Imagem: wiscprivacy

Mesmo que os fornecedores protejam os servidores, criptografem as transmissões de dados e os funcionários obedeçam os mais rígidos acordos antiabuso, a exposição inesperada desses dados pode ocorrer com um ataque do tipo man-in-the-middle.

Esse tipo de ataque poderia comprometer não apenas executivos de alto escalão, mas comunicações de membros dos conselhos de segurança nacional e outros líderes de um país, já que o atacante retransmite secretamente e possivelmente altera as comunicações entre as partes que acreditam estar conversando diretamente.

Antes de usar qualquer aplicativo…

- Leia a política de privacidade para entender como os dados serão gerenciados e quais riscos estão envolvidos no uso desse software;

- Caso use headphones com microfone e este estiver diretamente conectado ao computador, seja por USB ou conector, é possível forçar o mudo desconectando-o da CPU. Para casos de microfone embutido, a dica não vale;

- É possível usar as configurações de controle de áudio de próprio sistema operacional para silenciar, de fato, o canal de entrada do microfone, de modo que os aplicativos de VCA usados não continuem recebendo os áudios não autorizados.

Apesar de um pouco trabalhoso para alguns, garantir a privacidade final vale bem a pena desse esforço adicional.

Imagem: Visuals UFK/Unsplash

Após reportar o problema com o app WebEx, a Cisco disse estar ciente do relatório, enviando à BleepingComputer uma declaração acerca das conclusões do estudo. “A WebEx usa dados de telemetria de microfone para dizer a um usuário que eles estão emudecidos, referido como o recurso de ‘notificação emudecida'”.

De acordo com a empresa, isso se trata de uma vulnerabilidade da WebEx. Em janeiro de 2022, a Cisco mudou o recurso para não mais transmitir os dados de telemetria dos microfones.

Comentários