MetaStealer: novo malspam modifica Windows Defender e rouba senhas de navegadores

Malware para Windows é distribuído via planilhas de Excel e enviado como anexos em e-mailsBy - Liliane Nakagawa, 11 abril 2022 às 15:06

O pesquisador de segurança e editor na ISC (Internet Storm Center) Brad Duncan identificou uma campanha de um novo malware spam (malspam) para Windows chamado MetaStealer.

Com a suspensão das atividades do grupo Racoom Stealer, devido a morte de um integrantes do grupo na invasão ucraniana, o MetaStealer começou a ganhar espaço no mercado ao lado do Mars Stealer e BlackGuard.

A ferramenta, segundo o estudo, é vendida por US$ 125 para assinantes mensais ou US$ 1 mil em plano ilimitado, sendo promovida como uma versão melhorada do RedLine.

Campanha do novo MetaStealer

O malware foi visto em uma nova campanha para roubar senhas armazenadas em navegadores Chrome, Edge e Firefox, como também de carteiras de moeda criptográfica.

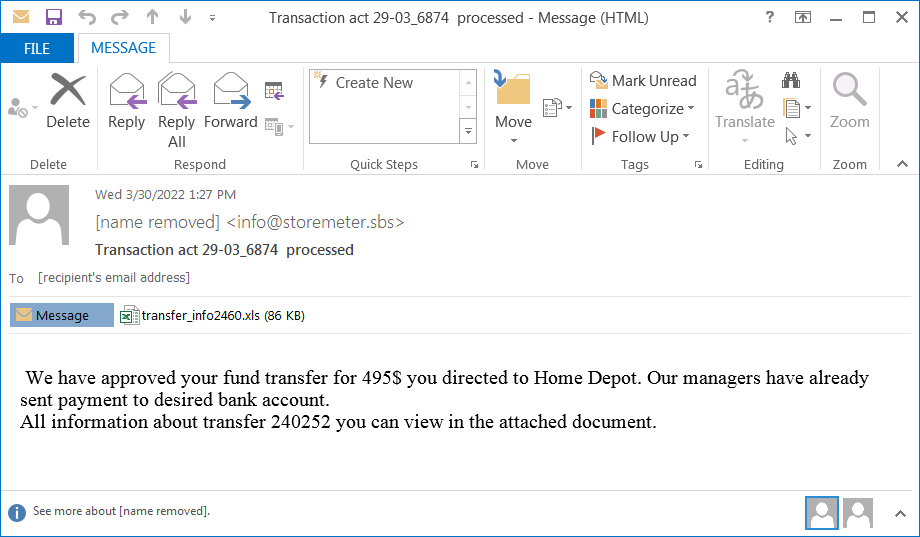

A cadeia de infecção do malspam na campanha específica segue a abordagem “padrão”, em que uma planilha Excel em formato macro é enviada como anexo para e-mails de possíveis vítimas.

ISC Diary: @malware_traffic reviews new #MetaStealer malware first seen on 2022-03-30 https://t.co/Zt9q6pmzHe pic.twitter.com/1561uSr7WK

— SANS.edu Internet Storm Center (@sans_isc) April 6, 2022

As mensagens que acompanham o anexo fazem promessas fictícias de transferências de dinheiro não muito elaboradas, porém ainda eficazes contra uma porcentagem significativa de destinatários.

Imagem: isc.sans.edu

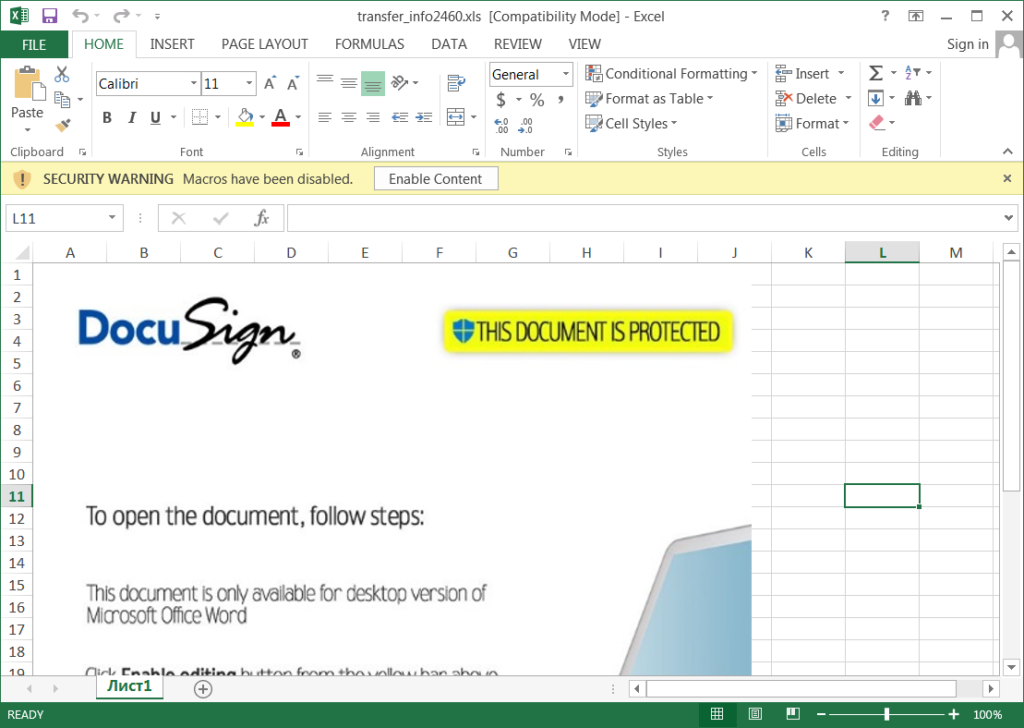

Uma isca DocuSign, incluída no arquivo de planilha, pede ao destinatário para “permitir conteúdo” com objetivo de lançar a macro maliciosa VBS em segundo plano.

Imagem: isc.sans.edu

Se permitido, o script malicioso começa a baixa cargas úteis, incluindo DLLs e executáveis, de vários sites, como do GitHub.

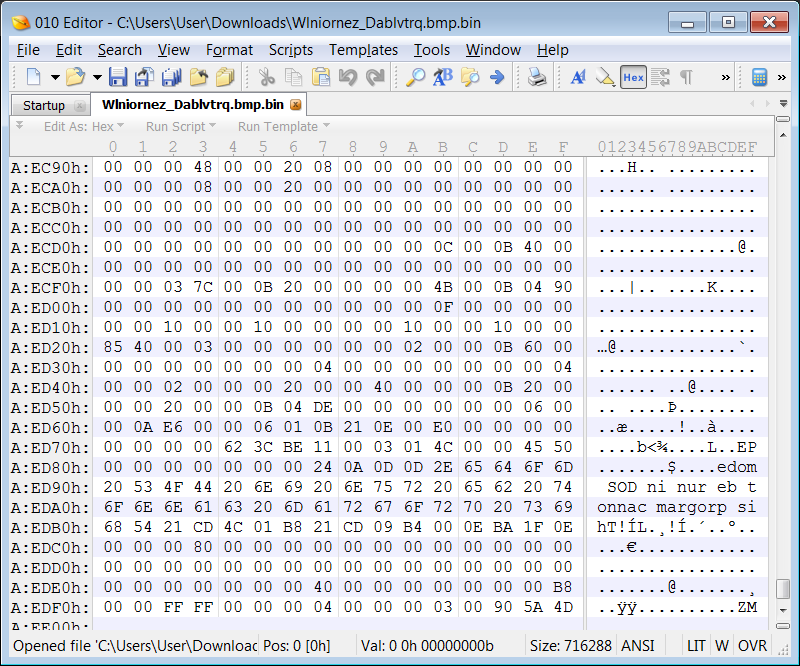

Para evitar detecção pelo software de segurança, alguns arquivos baixados são codificados na base64 ou têm seus bytes invertidos. Uma das amostras coletadas por Duncan tem seus bytes invertidos no download original.

Imagem: isc.sans.edu

Além disso, o MetaStealer também modifica o Windows Defender pelo PowerShell para dispensar arquivos executáveis da varredura, protegendo assim os seus próprios arquivos de uma detecção.

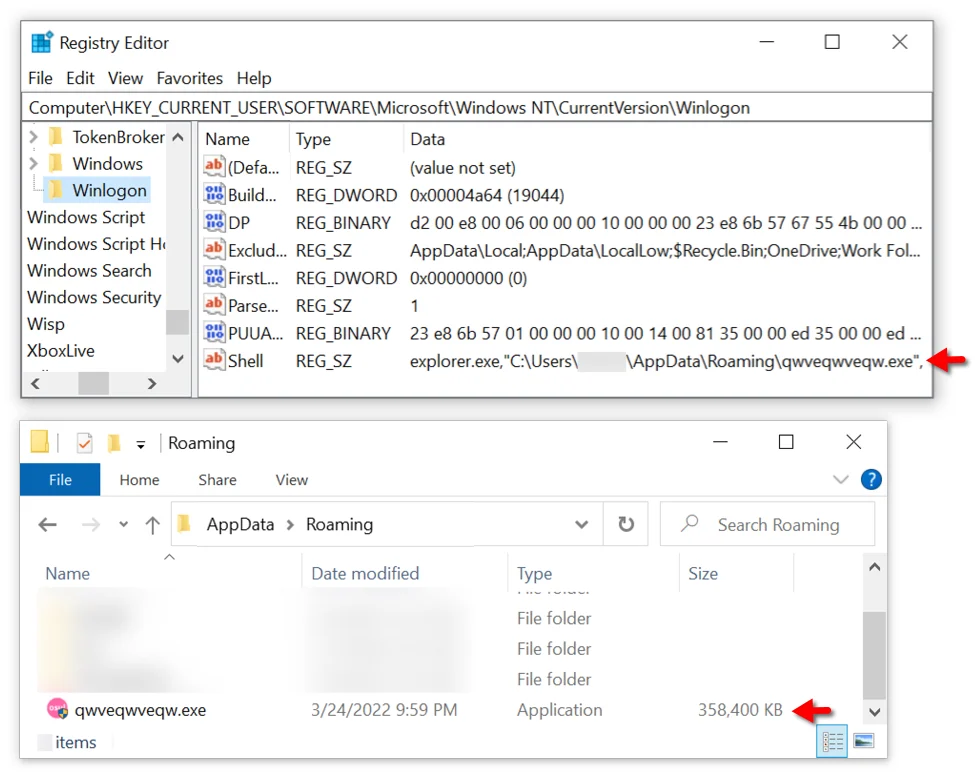

Finalmente, a carga útil final é montada na máquina comprometida sob o nome “qwveqwveqw.exe”, provavelmente aleatório, e uma nova entrada no registro do Windows é criada para persistência.

Nova chave no registro do Windows e executável malicioso. Imagem: isc.sans.edu

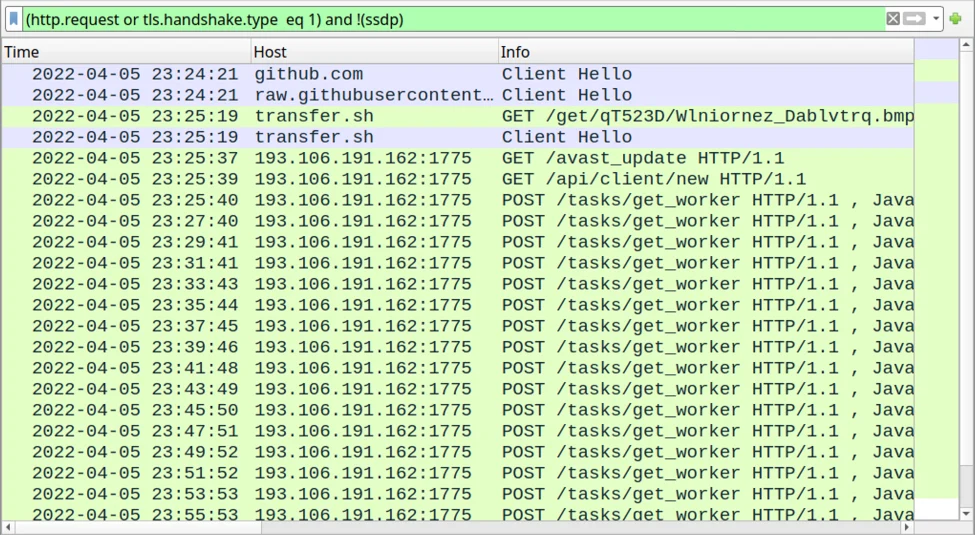

A persistência de infecção é visível pelo arquivo executável responsável por gerar tráfego para o servidor C2 em 193.106.191[.]162, que restabelece o processo de infecção da máquina mesmo com reinício do sistema. “Cada vez que reinicializei meu host Windows infectado, o persistente .exe gerou tráfego para a mesma URL de transferência.sh e reiniciou o processo de infecção sem o tráfego do Github”, detalhou o pesquisador.

Tráfego malicioso capturado no Wireshark. Imagem: isc.sans.edu

No relatório compartilhado, Duncan também publicou o PCAP do tráfego gerado pela infecção no Wireshark.

Com informações de BleepingComputer e Heimdal Security

Comentários