Além do Excel, arquivos PowerPoint também são alvos de campanhas de vários tipos de malware

Warzone (AveMaria) e AgentTesla — trojans de acesso remoto —, e malware ladrão de moedas criptográficas são dominantes em campanhaBy - Liliane Nakagawa, 26 janeiro 2022 às 15:50

Desde o fim do ano passado, campanhas de phishing que utilizam documentos maliciosos do PowerPoint para distribuir diferentes vários tipos de malware tem de tornado uma tendência crescente.

De acordo com um relatório dos Laboratórios de Ameaças da Netskope, desde dezembro de 2021, atacantes começaram a usar serviços legítimos de nuvem para hospedar arquivos de PowerPoint com auxílio de macros, conseguindo implantar todos os tipos de malware em dispositivos alvo. Entre eles, três famílias de software malicioso são dominantes: Warzone (AveMaria), e AgentTesla — Trojans de Acesso Remoto (RAT), além de malwares ladrões de criptomoedas.

Malware em dispositivos Windows

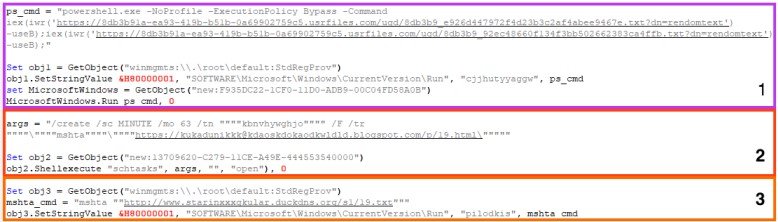

Em um anexo malicioso de phishing PowerPoint é implantada uma macro ofuscada, cuja execução se dá pela combinação de PowerShell e MSHTA, ambas ferramentas embutidas no Windows.

Uma vez executado, o script VBS é desobstruído e cria novas entradas no registro do Windows para persistência, executando dois scripts adicionais. Um deles trabalha para baixar o AgentTesla de uma URL externa, enquanto outro desabilita o antivírus do Windows, o Windows Defender.

Imagem: Netskope

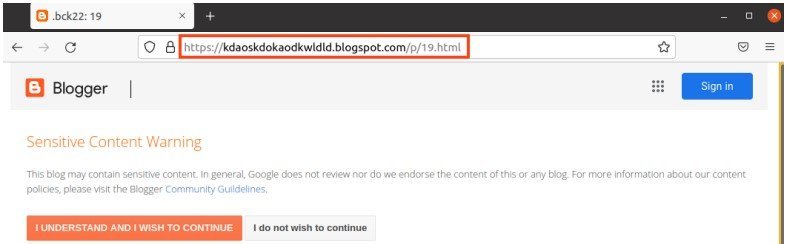

O VBS também cria uma tarefa agendada que executa um script a cada hora, o qual vai buscar um ladrão de moedas criptográficas PowerShell de uma URL do Blogger.

Imagem: Netskope

Cargas úteis de malware

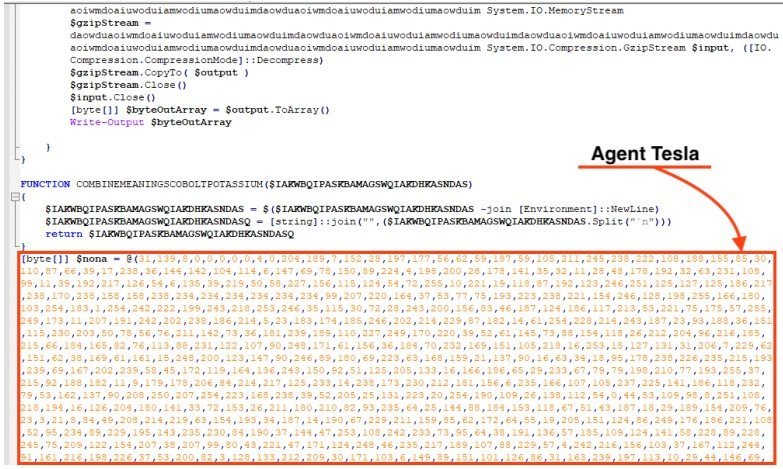

Baseado em .NET, o AgentTesla é um trojan de acesso remoto (RAT) conhecido por roubar senhas de navegadores, teclas de log, conteúdo de clipboard (área de transferência e dados similares) etc. Ligeiramente ofuscado, ele é executado pelo PowerShell, enquanto também traz uma função que injeta a carga útil em uma instância “aspnet_compiler.exe”.

Imagem; Netskope

A segunda carga útil identificada pelos pesquisadores na campanha é o Warzone, também um RAT, mas com poucos detalhes relatados no estudo da Netskope.

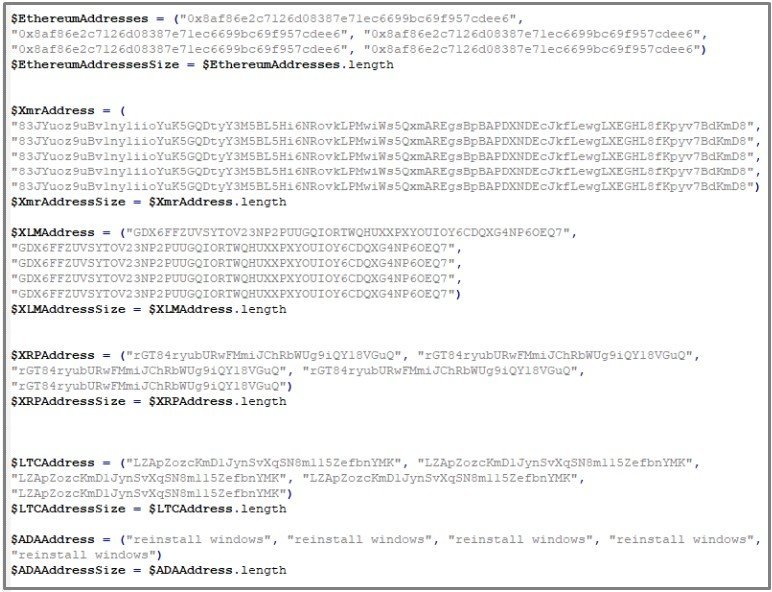

O ladrão de moedas criptográficas é a terceira carga útil da campanha, responsável por verificar os dados do clipboard com regex, o qual combina com os padrões da carteira de criptomoedas — se encontrado, ele substitui o endereço do destinatário por um sob controle do atacante. O software suporta as principais criptomoedas, como Bitcoin, Ethereum, XMR, DOGE entre outras.

Uma lista completa do IoCs (indicadores de compromisso) para esta campanha, incluindo todas as carteiras usadas pelos atacantes na página do GitHub.

Imagem: Netskope

Programas Office se tornando um problema

Na mesma época, a Fortinet relatou uma campanha similar com o tema DHL, que também se aproveitava de documentos em PowerPoint para liberar o AgentTesla.

A Bleeping Computer alerta usuários para tratarem os documentos de apresentação com o mesmo cuidado que têm ao receberem arquivos Excel, já que o código macro em arquivos PP pode ser igualmente perigoso e catastrófico.

Neste caso, os atacantes também colocaram serviços de nuvem, hospedando as cargas úteis maliciosas em várias plataformas legítimas que possivelmente não devem levantar suspeitas das ferramentas de segurança.

Como medida de proteção mais confiável, o usuário deve desconfiar de todas as comunicações, agindo com cautela e manter macros desativadas em sua suíte Office.

Com informações de Bleeping Computer e TechRadar

Comentários