NetUSB: falha grave em código afeta milhões de usuários de roteadores residenciais

Roteadores das marcas Netgear, TP-Link, Tenda, EDiMAX, D-Link, Western Digital estão entre os afetadosBy - Liliane Nakagawa, 12 janeiro 2022 às 15:30

Pesquisadores de cibersegurança da SentinelLabs descobriram recentemente uma falha de alta severidade — pontuação CVSS: 9,8 — no módulo de kernel NetUSB da KCodes usado por um grande número de fornecedores de dispositivos de rede e que afeta milhões de roteadores residenciais. Ainda sem evidências de exploits in-the-wild, a vulnerabilidade compromete usuários da Netgear, TP-Link, Tenda, EDiMAX, D-Link, e Western Digital, entre outros.

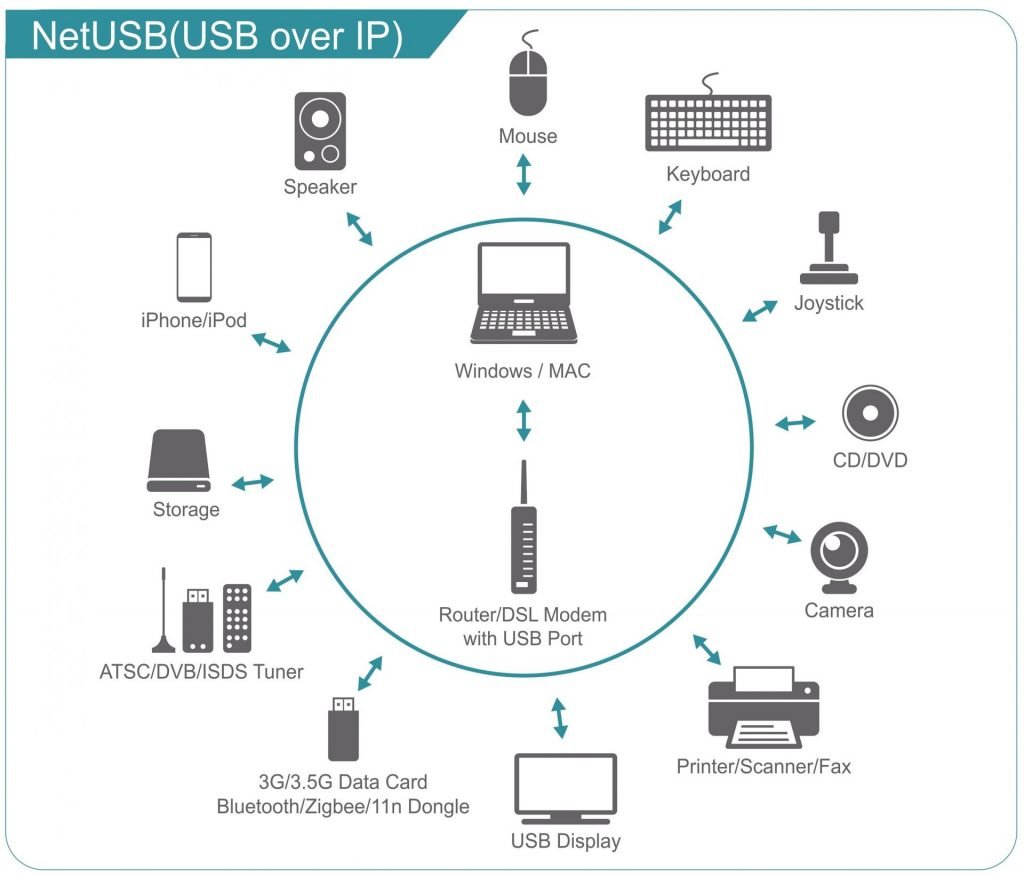

Desenvolvido pela KCodes, o NetUSB é projetado para permitir que dispositivos remotos em uma rede interajam com dispositivos USB conectados a um roteador. Por exemplo, a interação com uma impressora como ela estivesse conectada diretamente à porta USB do computador. Para isso, é necessário um driver instalado no computador que se comunique com o roteador por meio desse módulo kernel. Essa interação também serve para outros dispositivos, como HD externos e pen drives conectados a um sistema integrado baseado em Linux.

Imagem: KCodes

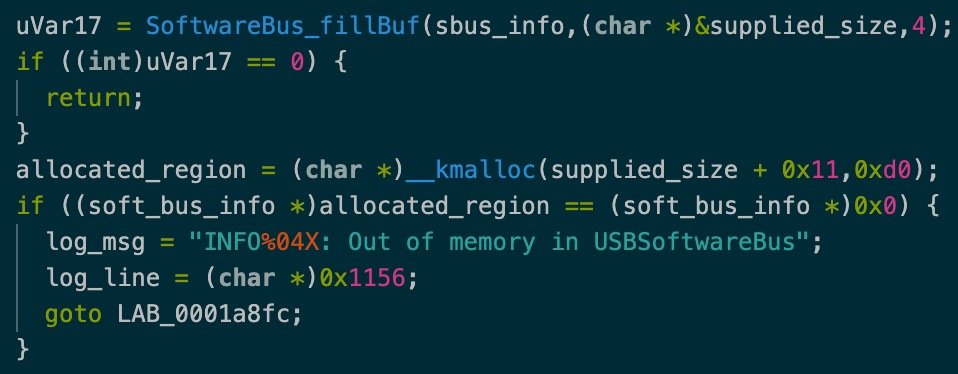

A CVE-2021-45608, que atingiu uma pontuação CVSS de 9,8, uma vez que a falha é rastreada, relaciona-se a uma vulnerabilidade de buffer overflow/estouro de buffer — ocorre quando o volume de dados excede a capacidade de armazenamento do buffer, resultando na sobrescrição dos locais de memórias adjacentes — que, se explorada com sucesso, atacantes poderão executar o código remotamente no kernel, possibilitando atividades maliciosas, de acordo com o relatório da SentinelLabs e da The Hacker News.

Segmento de código da vulnerabilidade no módulo kernel. Imagem: SentinelLabs

A vulnerabilidade da NetUSB não é inédita, uma série delas já tem sido corrigidas nos últimos anos. Em maio de 2015, pesquisadores da SEC Consult divulgaram outra falha relacionada ao buffer overflow (CVE-2015-3036), a qual poderia resultar em uma negação de serviço (DoS) ou execução de código. Quatro anos depois, foi a vez da Cisco Talos revelar detalhes de bugs sobre o mesmo módulo kernel (CVE-2019-5016 e CVE-2019-5017), os quais possibilitariam um atacante forçar uma seleção de roteadores Netgear a revelar informações sensíveis e até dar a capacidade do atacante de executar códigos de forma remota.

Imagem: SentinelLabs

Após a divulgação da CVE-2021-45608 à desenvolvedora KCodes, em 20 de setembro de 2021, a empresa taiwanesa emitiu um patch para os fornecedores em 19 de novembro. Em seguida, a Netgear lançou atualizações de firmware com correções para a vulnerabilidade.

A SentinelLabs se absteve em liberar um código de prova de conceito (PoC), visto que outros fornecedores ainda estão em processo de liberar atualizações. Entretanto, os pesquisadores advertiram a possível exploração emergente in-the-wild, apesar da complexidade técnica envolvida no desenvolvimento, é altamente recomendável que todos os usuários apliquem as correções para mitigar qualquer risco potencial. “Como esta vulnerabilidade está dentro de um componente de terceiros licenciado a vários fornecedores de roteadores, a única maneira de consertar isto é atualizar o firmware de seu roteador, se uma atualização estiver disponível”, disse o pesquisador Max Van Amerongen. “É importante verificar se seu roteador não é um modelo em fim de vida, pois é improvável que ele receba uma atualização por esta vulnerabilidade”.

Com informações de The Hacker News e Sentinel Labs

Comentários