Malvertising: extensões populares do Chrome e Edge sequestram buscas e navegação

Campanha recentemente descoberta por pesquisadores gera receita para operadores com impressões de anúncios e venda de dados de busca; técnica pode ser aperfeiçoada facilmente apenas carregando scripts adicionaisBy - Liliane Nakagawa, 26 outubro 2022 às 21:43

Uma nova campanha de malvertising tem se aproveitado de extensões populares do Google Chrome e Microsoft Edge para redirecionar usuários a páginas da web com links maliciosos, de acordo com os pesquisadores da Guardio Labs.

O malvertising, ou publicidade maliciosa, utiliza-se de ferramentas de publicidade para espalhar malwares ou redirecionar o tráfego de navegação das vítimas. Operadores que usam esse tipo de técnica inserem anúncios infectados em redes de publicidade legítimas que exibam anúncios em sites confiáveis. Ao visitar uma página web comprometida, o anúncio infecta o dispositivo, mesmo sem clicá-lo.

Os pesquisadores chamaram a campanha de ‘Dormant Colors’, isso porque todas as extensões afetadas oferecem customização de cores para evitarem detecção. Há 30 variantes de extensões para navegadores — bastante populares — que atingem tanto os repositórios do Google Chrome quanto do Microsoft Edge, segundo informações de um relatório da Guardio divulgado em meados de outubro.

Imagem: Guardio Security

Chrome e Edge: como ocorre a infecção

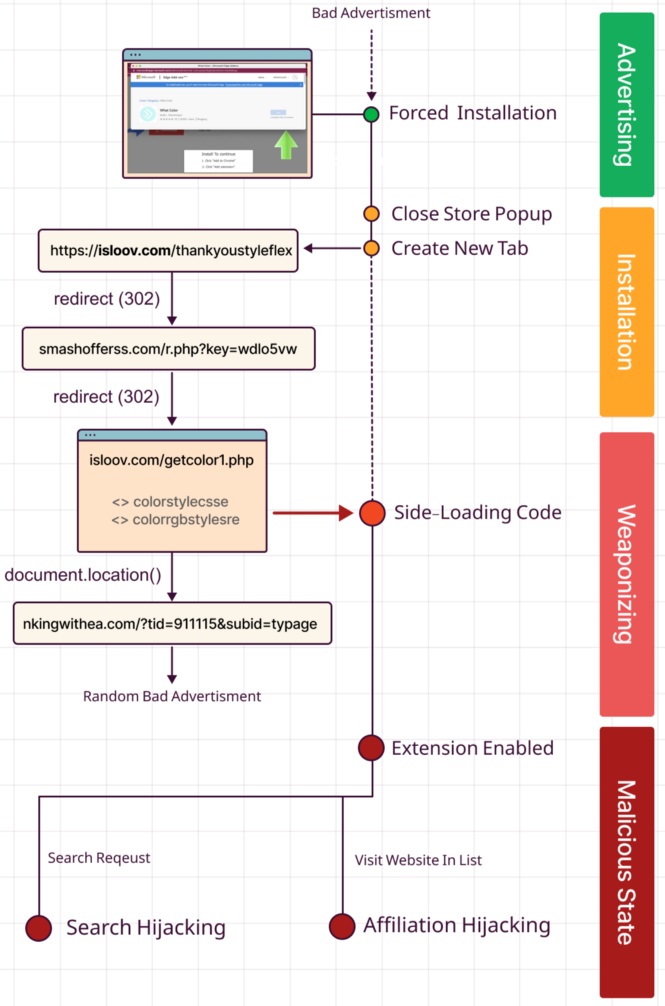

Em páginas da web que ofereçam vídeos ou downloads de programas, os anúncios ou redirecionamentos são o ponto de partida das infecções. Quando o usuário tenta baixar ou assistir a um vídeo, por exemplo, automaticamente o site o redireciona, solicitando-o a instalar uma extensão de navegador para continuar.

Ao aceitar, uma extensão aparentemente inofensiva que oferece customização de cor é baixada e instalada no navegador. Quando instalada pela primeira vez, o usuário vai perceber que antes desta etapa ser efetuada, ele passará por várias páginas.

Elas carregam scripts maliciosos que instruem a extensão sobre como realizar hijacking de busca e apontam em quais sites devem inserir links de afiliados. “O primeiro cria dinamicamente elementos na página enquanto tenta desesperadamente ofuscar as chamadas API JavaScript”, explica o relatório.

“Ambos desses elementos HTML (colorstylecsse e colorrgbstylesre) incluem conteúdo (InnerText) que para o primeiro é uma lista ‘#’ separada de strings e regexes, e o último é uma lista separada por vírgula de domínios 10k+”.

“Para terminá-lo, ele também atribui uma nova URL ao objeto de localização para que você seja redirecionado para o anúncio que finaliza este fluxo, pois é apenas mais um popup de anúncios”.

Imagem: Guardio Security

O trabalho realizado pela extensão — redirecionar para consultas de busca para retornar resultados de sites afiliados ao desenvolvedor da extensão — gerará receita a partir das impressões dos anúncios e venda de dados de busca.

A atual campanha verificada pelos pesquisadores da Guardio, entretanto, vai além. Ela é capaz de sequestrar também a navegação da vítima para uma extensa lista de 10 mil sites. Redirecionando automaticamente para a mesma página, porém desta vez com links de afiliados anexados à URL.

Uma vez anexadas as tags, quaisquer compras feitas no site irá gerar comissão aos operadores. Abaixo, a Guardio Security compartilhou um vídeo demonstrando o componente de sequestro de afiliação.

Potencial para ser explorado

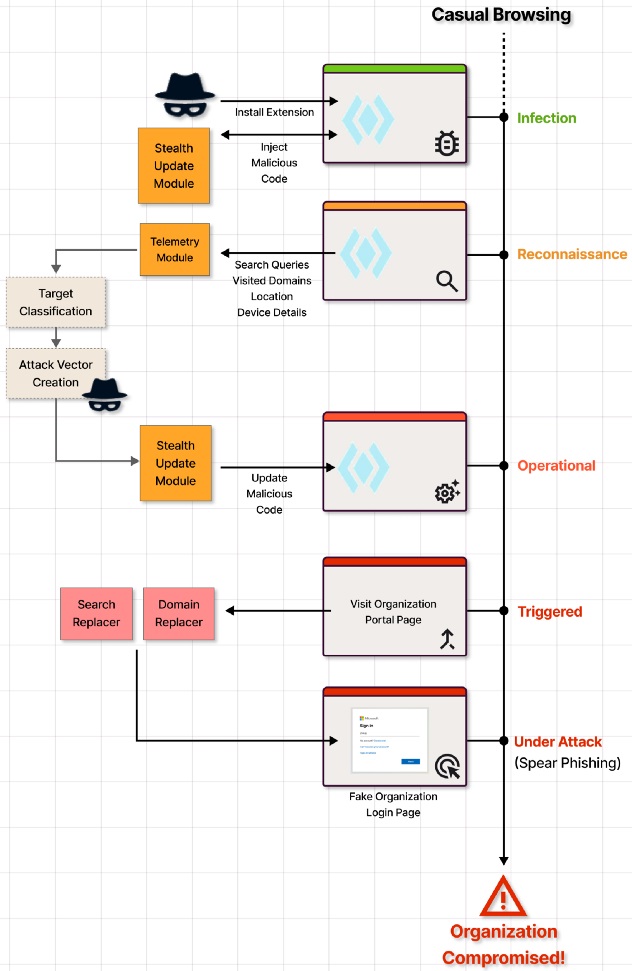

Embora ainda que não tenham visto na prática, os pesquisadores alertam que o mesmo tipo de técnica furtiva de carregamento lateral de código malicioso poderia redirecionar as vítimas para páginas de phishing, furtando credenciais de serviços como Microsoft 365, Google Workspace, sites de bancos ou mesmo de plataformas de mídia social.

Imagem: Guardio Security

Além disso, a possibilidade de realizar tal comportamento seria bastante simples, bastando apenas carregar scripts adicionais.

Via BleepingComputer

Comentários