BugDrop: devs de malware já contornam segurança do Android 13

Dropper em desenvolvimento se aproveita de brecha no processo de instalação por sessão; Hadoken Security, grupo responsável pelo dropper, também está por trás do malware para Android XenomorphBy - Liliane Nakagawa, 23 agosto 2022 às 22:15

O Google lançou no início da semana passada o novo sistema operacional móvel, com visual redesenhado, ferramentas de privacidade e recursos de segurança, algumas delas já exploradas por desenvolvedores de malwares, de acordo com as descobertas da ThreatFabric.

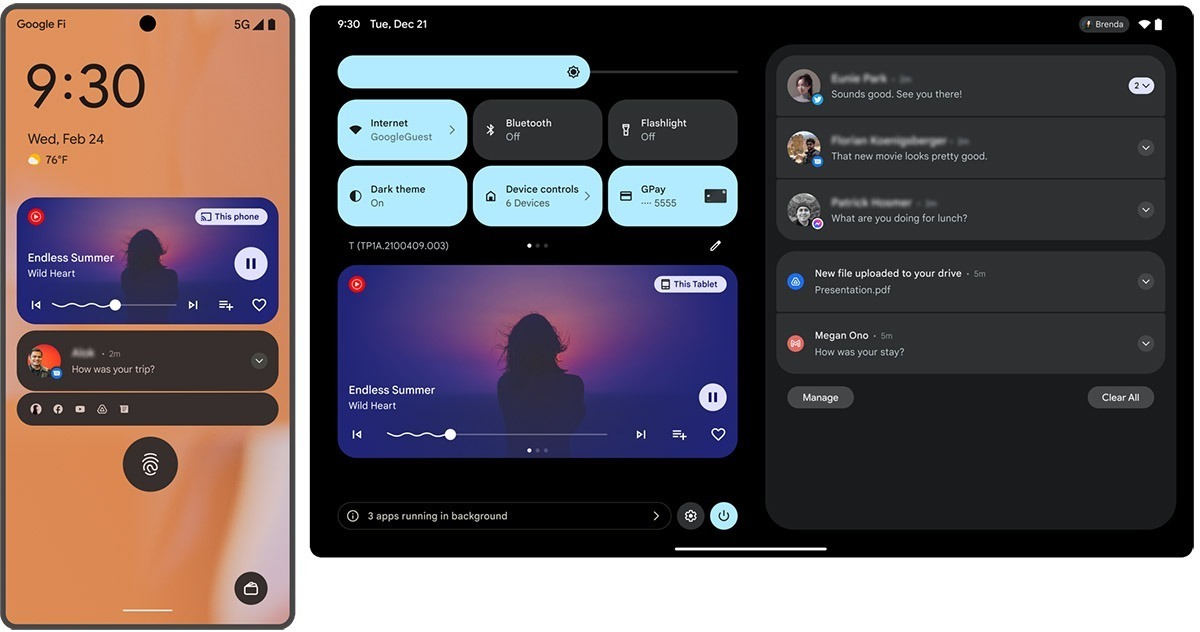

A “Configuração Restrita”, introduzida pelo Google no Android 13, é uma tentativa de frustrar a habilitação de permissões privilegiadas nos dispositivos, como o Serviço de Acessibilidade, capaz de permitir comportamentos maliciosos e furtivos em segundo plano.

Embora a novidade tenha prejudicado a atividade de malwares móveis, analistas da ThreatFabric afirmam que esses atores já estão desenvolvendo droppers para softwares maliciosos voltados para Android, aptos a contornar restrições e entregarem payloads capazes de conceder altos privilégios no dispositivo do usuário.

Imagem: Divulgação/Android

Segurança: o que mudou no Android 13

O ataque da maioria de malwares móveis em versões anteriores do Android consistia em usar milhões de aplicativos dropper disponíveis na Play Store, esses disfarçados de legítimos.

Ao serem instalados, esses apps solicitavam acesso a permissões arriscadas para entregarem cargas úteis maliciosas, abusando de privilégios do Serviço de Acessibilidade – sistema de assistência para deficientes capaz de executar ações no dispositivo sem o conhecimento ou permissão do usuário.

Ao conceder acesso ao serviço, o malware obtém permissões adicionais, inclusive impedir que o usuário apague manualmente o aplicativo malicioso. Entretanto, com a introdução da “Configuração Restrita” no Android 13, o processo não é mais possível, já que ao novo recurso de segurança bloqueia solicitações de privilégio ao Serviço de Acessibilidade para aplicações com carga lateral, limitando a função aos APKs de origem no repositório oficial Play Store.

Contudo, o esforço dos engenheiros do Google pode não ser mais efetivo contra a ameaça. Ao criar uma PoC do dropper, os pesquisadores da ThreatFabric foram capazes de contornar o recurso para acessar o Serviço de Acessibilidade.

Imagem: ThreatFabric

BugDrop: instalação baseada em sessão

Um dropper ainda em desenvolvimento foi descoberto pelos analistas do ThreatFabric enquanto investigavam campanhas do Xenomorph para Android.

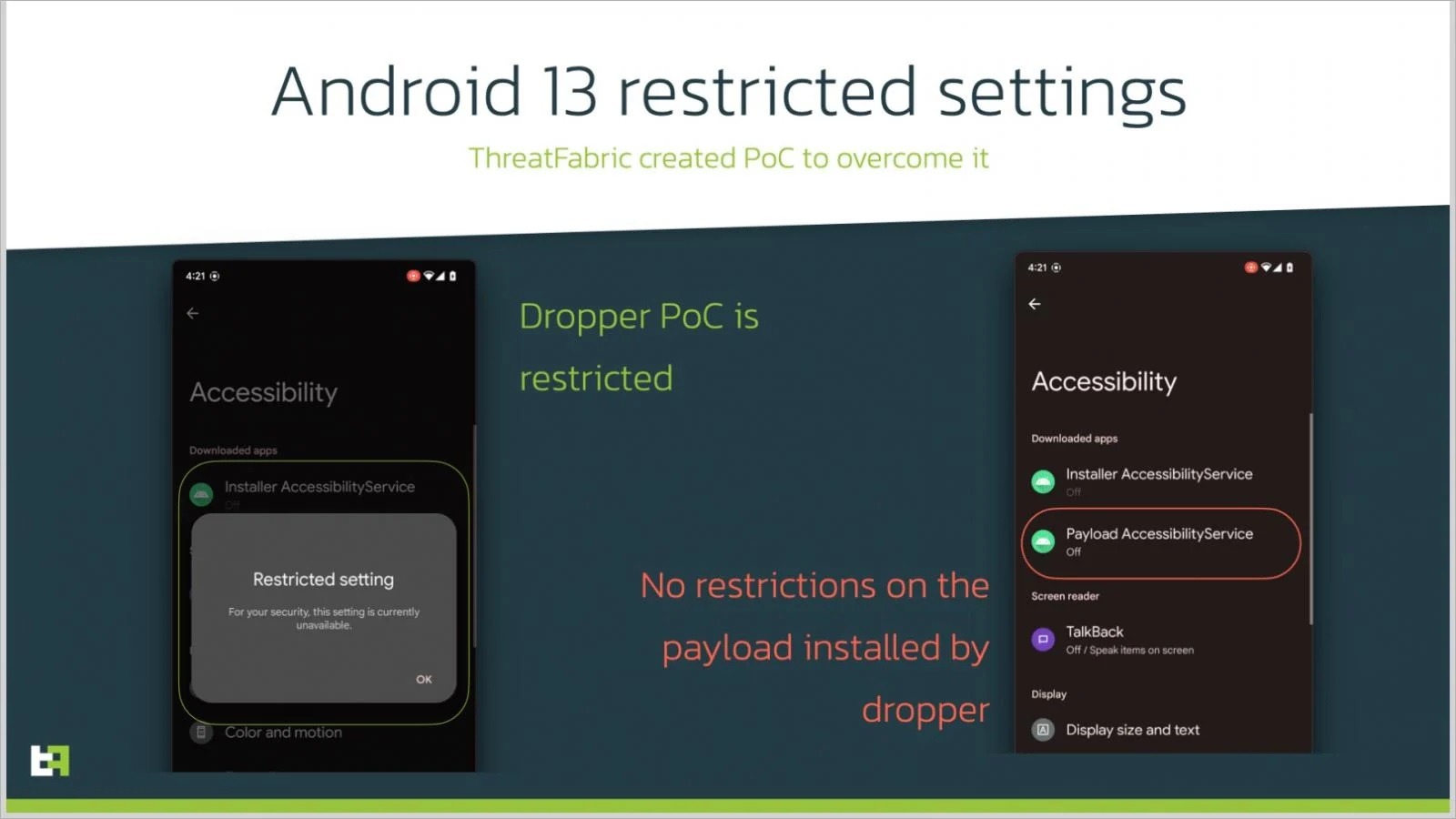

Chamado de ‘BugDrop’, por ainda carregar muitas falhas, o dropper recém-descoberto tem código similar ao Brox (conhecido também por MasterFred), um projeto tutorial de desenvolvimento de malware que circula em fóruns, mas com uma modificação em uma sequência da função do instalador.

“O que chamou nossa atenção é a presença da string “com.example.android.apis.content.SESSION_API_PACKAGE_INSTALLED” no código Smali, explica o ThreatFabric no relatório. “Esta string, que não está presente no código original do Brox, corresponde à ação exigida pela intenção de criar um processo de instalação por sessão”.

Imagem: ThreatFabric

Métodos de instalação utilizados por apps de terceiros

- Instalação não baseada em sessão: método mais comum usado por aplicativos de terceiros. Por meio dele, a instalação é realizada por um único arquivo APK entregue ao instalador do pacote do sistema.

- Instalação baseada em sessão: forma comumente usada por lojas de apps. Instalação de múltiplos arquivos APK de uma só vez, permitindo que aplicativos comprometam a instalação de um ou mais arquivos APK de uma só vez. Exemplo: aplicativos distribuídos como único APK ‘base’ com múltiplos APKs ‘divididos’, como pacotes de idiomas.

A segurança no Android 13 restringiu os aplicativos instalados não baseados em sessão de acessarem o Serviço de Acessibilidade e ao Ouvinte de Notificação dos dispositivos Android. Por consequência, toda instalação baseada em sessão não exibirá o aviso ‘Configuração Restrita’ na tela, de forma que tais serviços poderão ser habilitados pelos usuários.

O BugDrop se aproveita exatamente desta falha para carregar lateralmente o payload do malware, já que o Android 13 reconhece o uso da API e não aplica a restrição. “Quando totalmente implementada, esta pequena modificação contornaria totalmente as novas medidas de segurança do Google, mesmo antes de serem efetivamente implementadas”, explica a ThreatFabric.

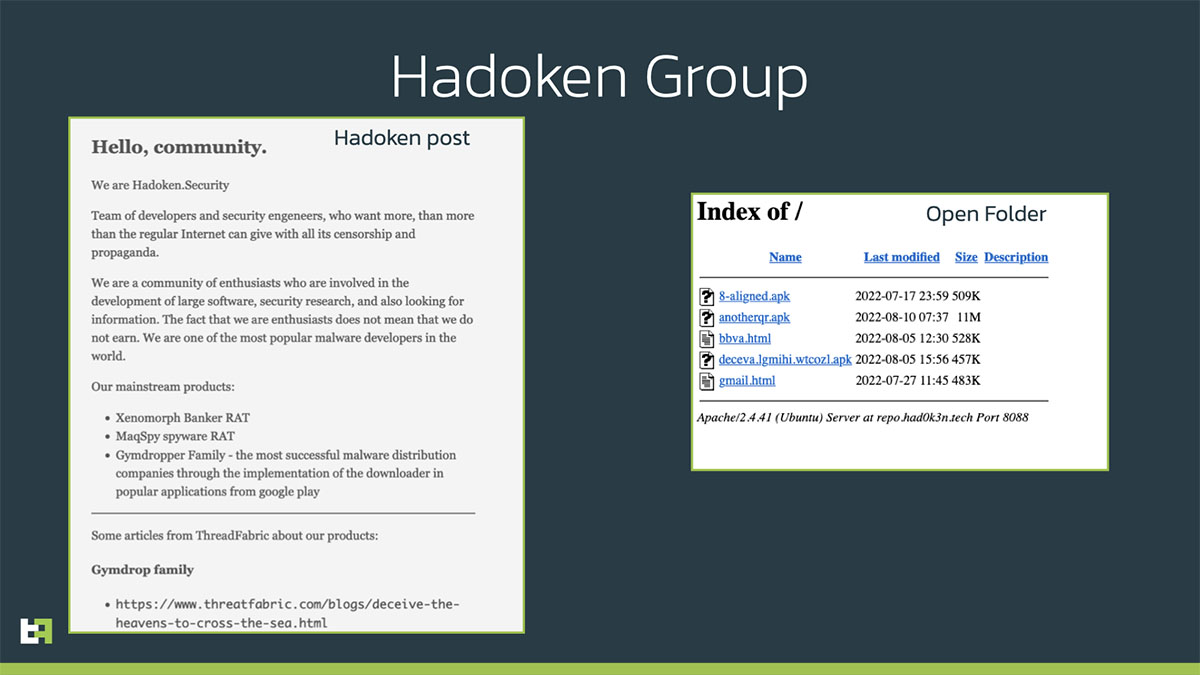

Por trás do BugDrop

As descobertas dos pesquisadores apontam que o trabalho é realizado pelo grupo Hadoken Security, responsáveis também pelo dropper Gymdrop e do malware tipo trojan para Android Xenomorph.

Imagem: ThreatFabric

Embora ainda não esteja pronto, eles esperam que o BugDrop seja usado em massa em campanhas do Xenomorph, facilitando o roubo de credenciais e comportamento fraudulento em dispositivos Android infectados.

Amostras mais recentes do Xenomorph analisadas pela ThreatFabric apontam para adição de módulos de trojan de acesso remoto (RAT), potencializando a ameaça.

Via BleepingComputer

Comentários